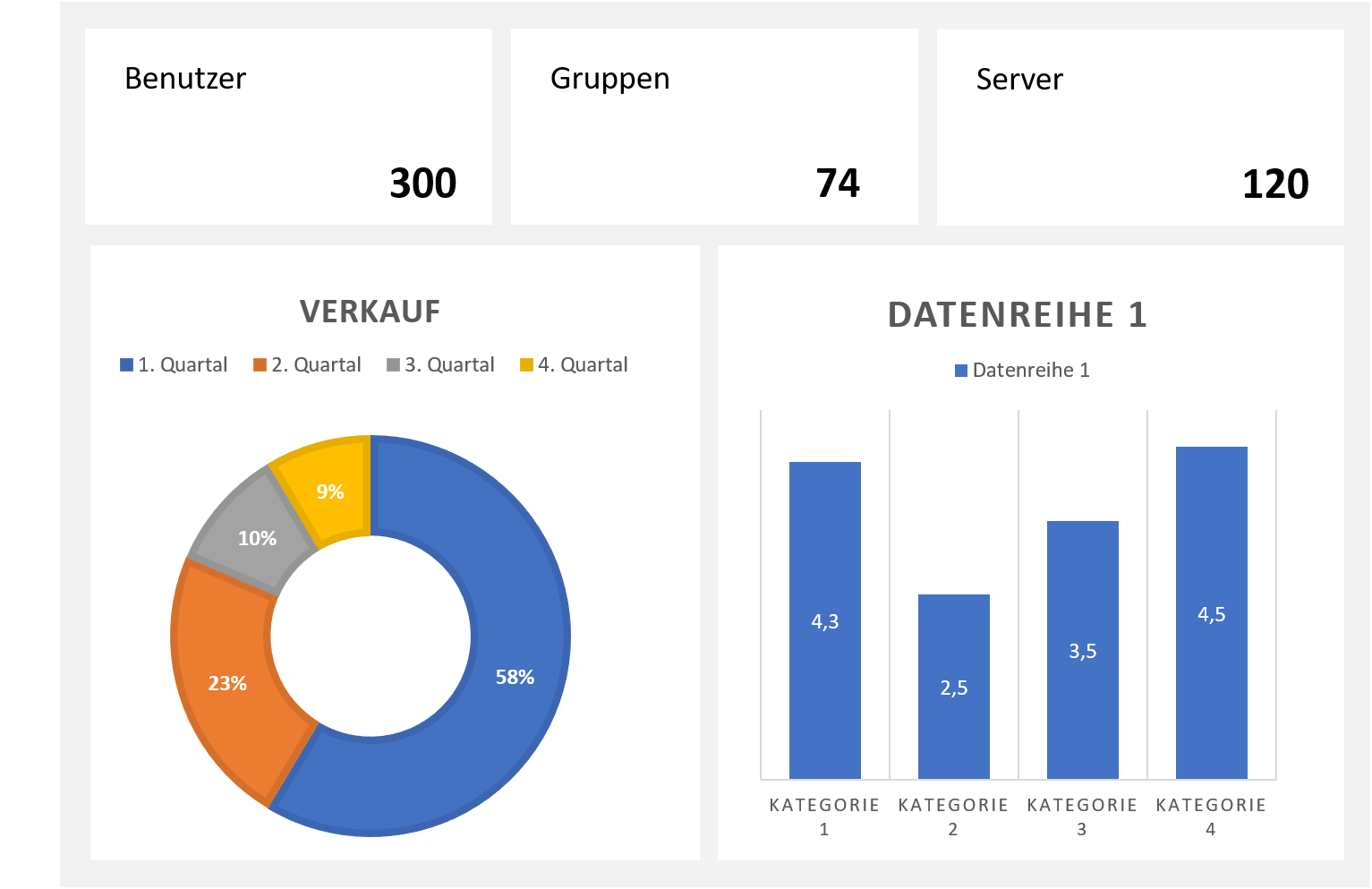

Dashboard

Die wichtigsten Informationen auf einen Blick. Unmittelbar nach der Anmeldung im MAT wird das Dashboard angezeigt. Hier werden die relevanten Daten in aggregierter Form dargestellt. Es listet unter anderem die Anzahl der aktiven und der deaktivierten Benutzer- & Computerkonten auf. Ferner die Anzahl der Gruppen und Kontakte. Das Dashboard stellt relevante Systemdaten, wie die CPU-Auslastung oder Arbeitsspeichernutzung, in nahezu Echtzeit dar. Die Notification Engine bietet zusätzlich Einblicke der letzten Änderungen die durch MAT an der IT-Umgebung getätigt wurden.

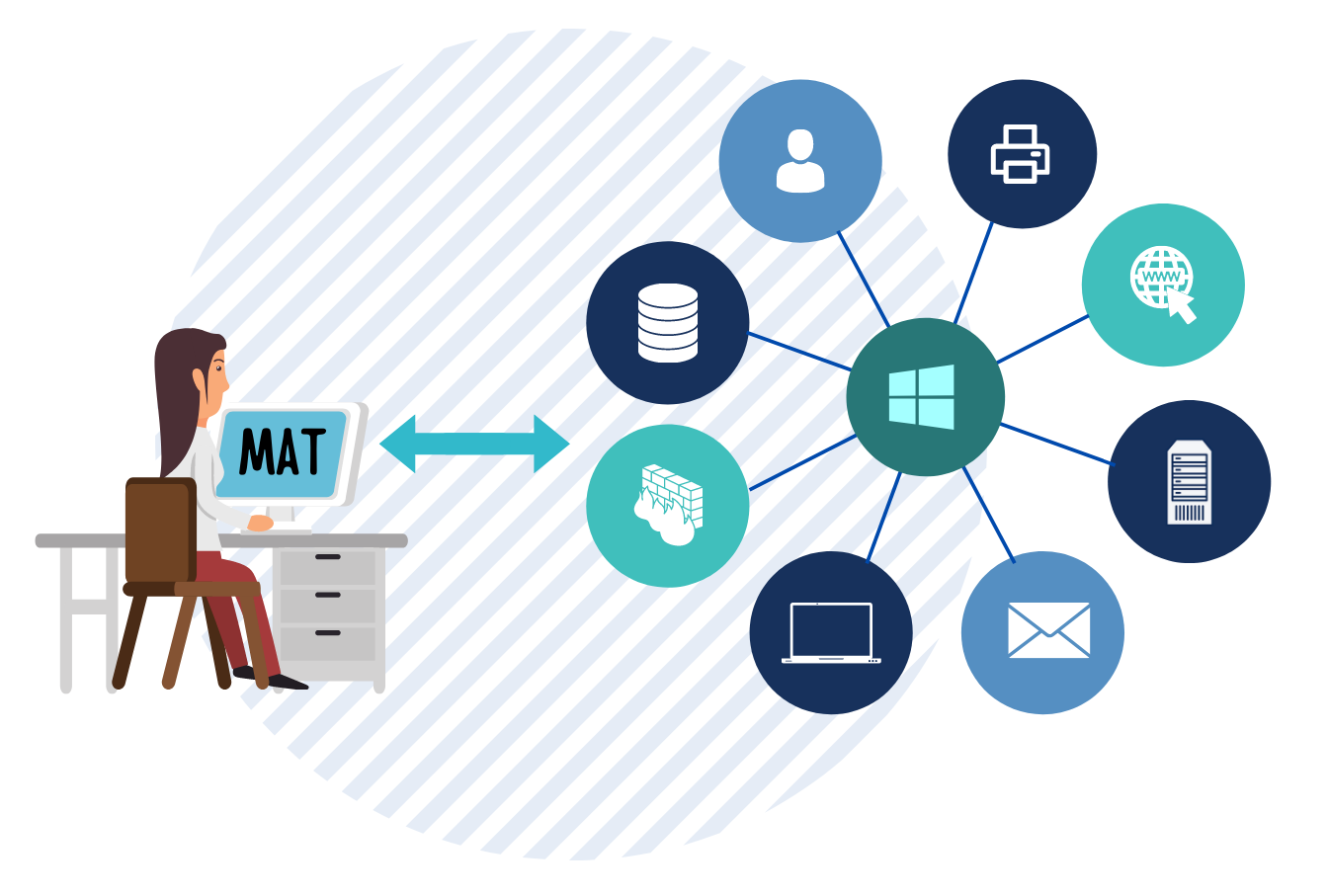

LDAP Management

Das Modul LDAP Management ermöglicht die Verwaltung und den Zugriff auf den zentralen Verzeichnisdienst/ Active Directory (AD). Verwalten Sie mit MAT ihren Verzeichnisdienst mittels einer zentralen Weboberfläche. Unterstützt werden Single AD oder Multi Forest AD Umgebungen. LDAP Management bietet die Funktionen zur Verwaltung der AD Objekte. Unterstützt werden folgende AD Objekte: Benutzer, Gruppen, Kontakte, Organisationseinheiten und Computer.

Hinzufügen

von Benutzern, Gruppen, Kontakte, Organisationseinheiten, Computer

Suchen

Komfortable Suche nach Benutzern, Gruppen, Kontakten, Computern

Anzeigen

aller relevanten AD Attribute für die verwalteten AD Objekte

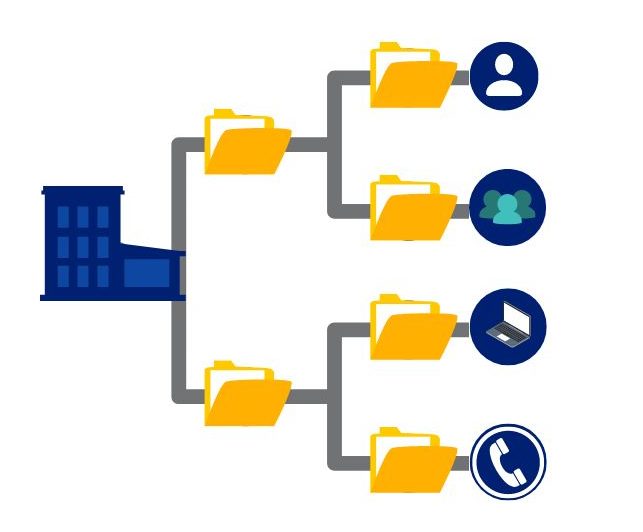

LDAP Browser

Der LDAP Browser bietet die Möglichkeit auf AD Domänen zuzugreifen sowie deren Struktur graphisch darzustellen und zu verwalten, auch wenn keine AD Vertrauensstellungen unter diesen Domänen vorhanden sind.

Neben der graphischen Ansicht der AD Struktur, bietet der LDAP Browser auch die Möglichkeit AD Objekte anzulegen und zu löschen.

Ansicht

Zugriff und Ansicht auf zentrale IT-Infrastruktur Ressourcen direkt über den Browser.

Zugriffssicherung

Mit der Verwendung eines LDAP-Benutzerkontos werden nur die Zugriffsberechtigungen vererbt, die dem Anwender im Verzeichnisdienst gewährt werden. Die Änderung von Objekten anderer Organisationseinheiten ist damit ausgeschlossen.

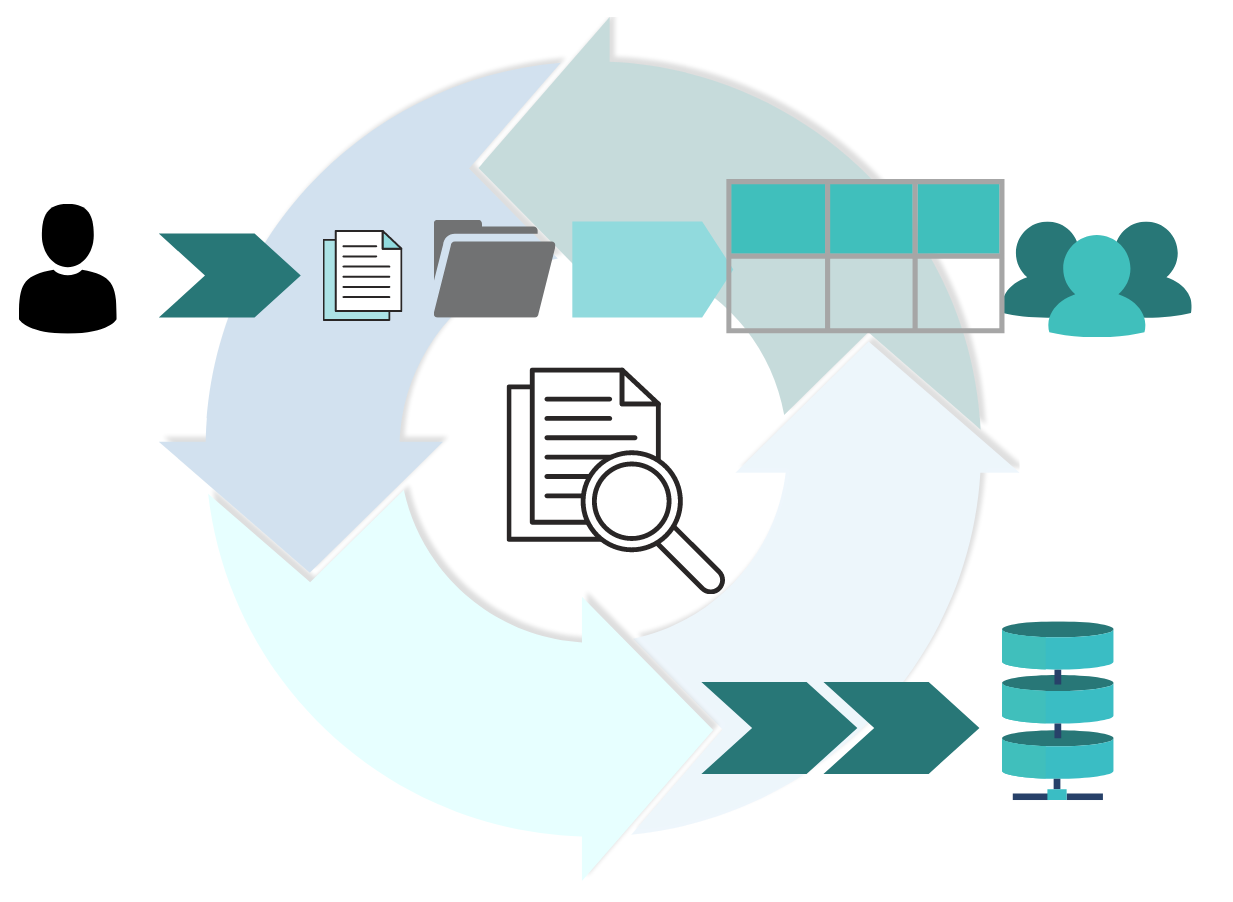

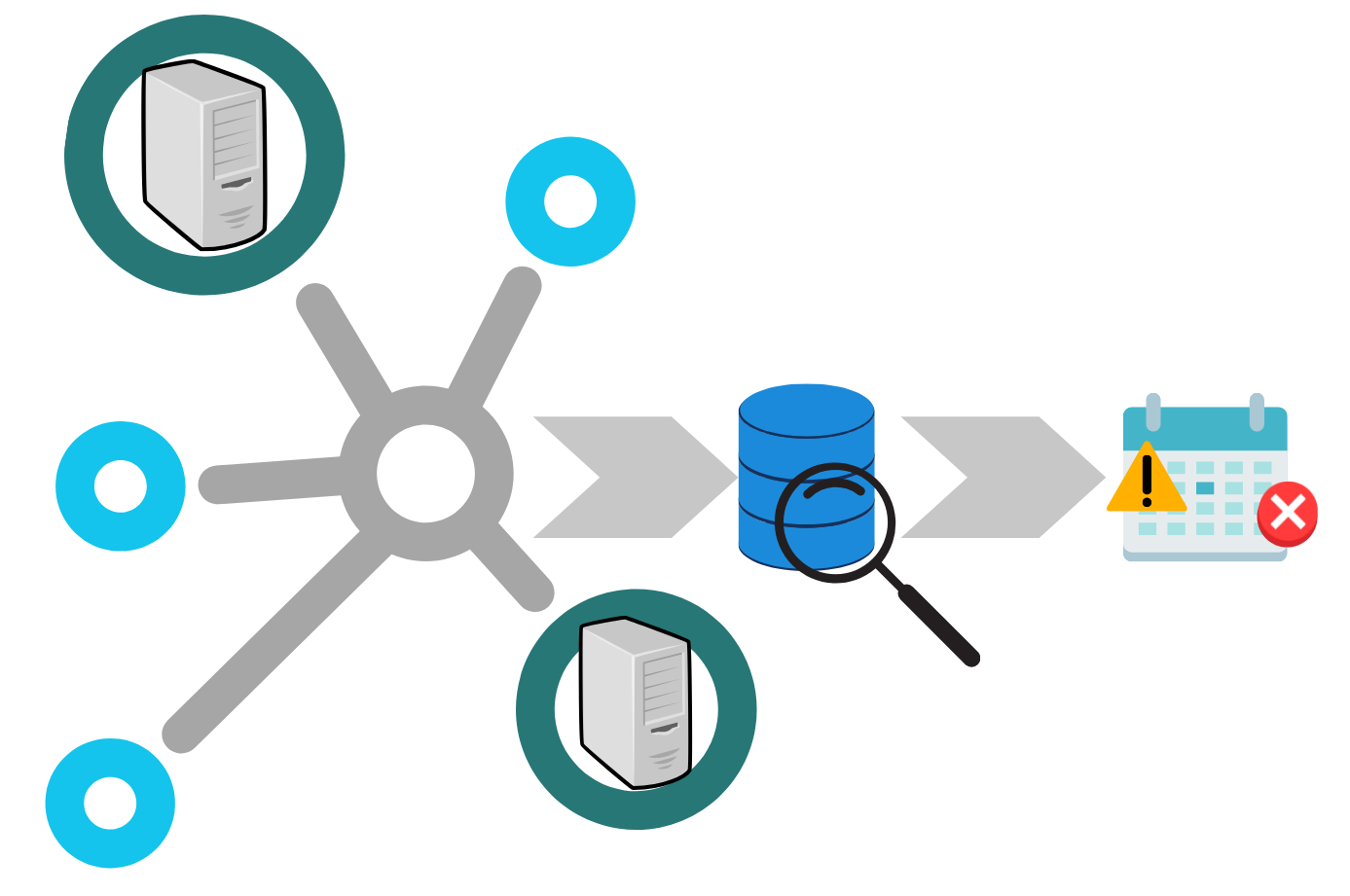

Changelog

Reduktion von Fehler steigert die Produktivität. Nachvollziehbarkeit schafft Vertrauen. Transparenz und Nachvollziehbarkeit auf voller Länge mit dem integrierten Changlog-Modul , das jede Änderung nachvollziehbar dokumentiert. Änderungen im Verzeichnisdienst, Anpassungen an den Einstellungen oder das Löschen und Hinzufügen neuer Elemente werden chronologisch erfasst. Für den Fall, dass ein Fehler bei der Eingabe unterläuft oder das falsche Objekt bearbeitet wird, lässt sich diese Änderung gezielt anhand der Historie des Benutzerobjekts schnell wieder rückgängig machen.

Aktiver Ransomware Schutz

Wussten Sie schon? Bis Ende 2021 beliefen sich die Schäden durch Ransomware-Angriffe auf mehrere Milliarden Dollar. Ransomware ist und bleibt weiterhin die größte Bedrohung für alle Organisationen und öffentliche Einrichtungen. Das Thema IT Sicherheit ist omnipräsent und so haben wir vor einiger Zeit begonnen uns mit der Entwicklung eines aktiven Ransomware Schutz zu beschäftigen. Uns gelang es mittels eines neuen Verfahrens (der Schutz des Verfahrens wurde bereits beantragt) die Auswirkungen eines Ransomware Angriffs selbst beim Ausfall aller weiteren Schutzmechanismen wie Antiviren Software einzuschränken. Wir haben diesem Modul den Namen Ex-Rware gegeben.

Asset Inventory

Über die Jahre hinweg wächst die IT-Infrastruktur kontinuierlich. Die Assets kommen und gehen und das Thema Dokumentation des Bestands sowie des Inventars wird dabei sträflich vernachlässigt. Kurzfristige Auswertungen sind somit nicht möglich. Ganz zu schweigen von der Nachvollziehbarkeit des Softwarebestandes. Auch das Thema Energie und CO2 Bilanz wird zunehmend wichtiger. Wie soll aber der Energie Bedarf der IT ermittelt werden ohne entsprechende Daten? Hier bieten wir über das Modul Asset Inventory einen ersten Ansatz zur Lösung der Problematik. Detailinformationen wie Systeminformationen und Leistungswerte der verwalteten Assets werden abgerufen und dargestellt. Weiterhin wird der Verfügbarkeitsstatus der verwalteten Systeme angezeigt mit der zusätzlichen Option der Verbindung aus MAT zum Zielsystem.

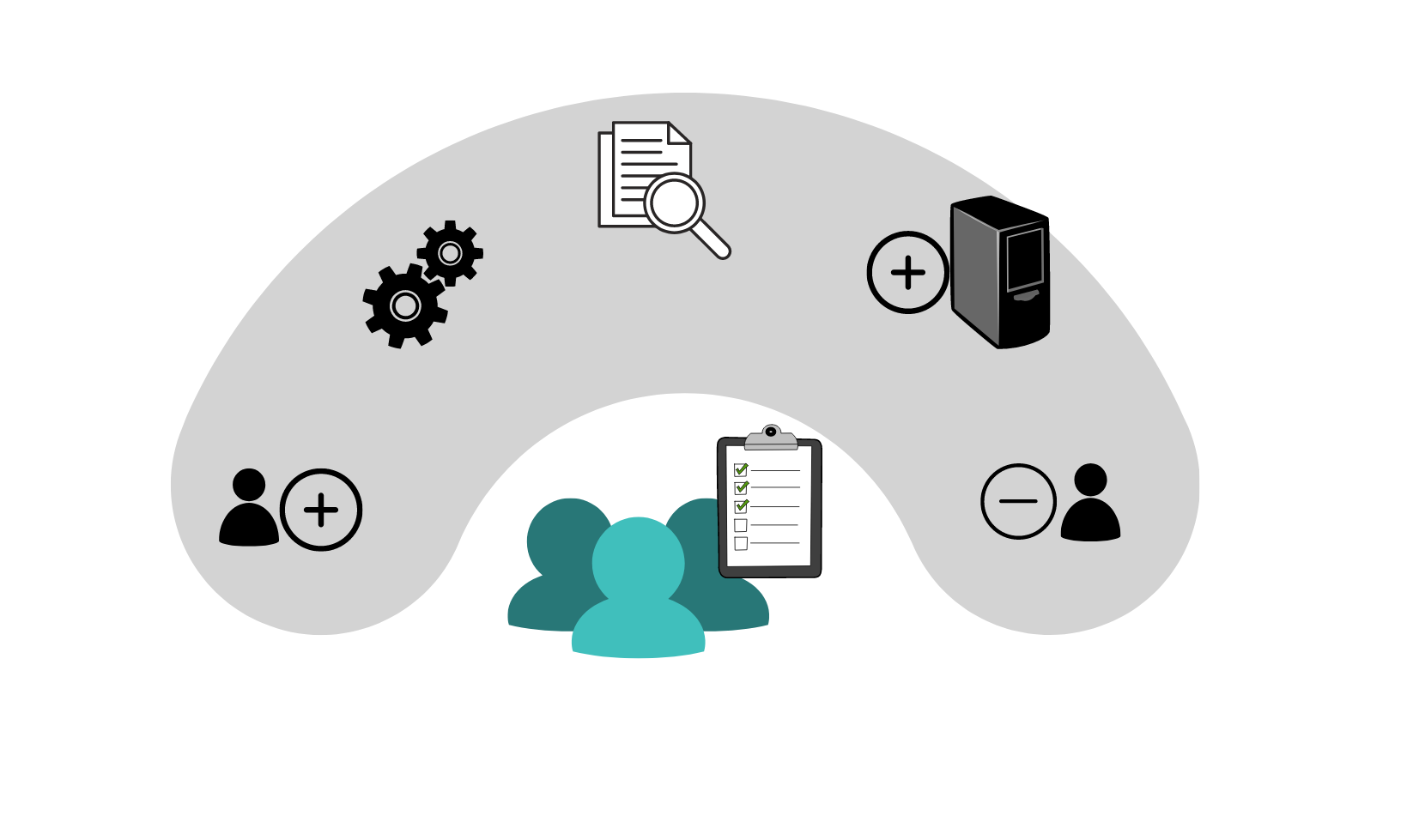

Rollenmanagement

Dedizierte IAM Systeme sind teuer. Sie bieten eine Vielzahl an Funktionen, die meist nicht verwendet werden. Nicht aber mit MAT. Das Rollenmanagement Modul bietet auf einfache Art und Weise die Vergabe von wiederkehrenden Berechtigungen, in Form von Rollen. Tritt ein neuer Mitarbeiter dem Unternehmen bei, können durch die Vergabe einer Basis-Rolle standardmäßig die notwendigen Berechtigungen vergeben werden. Die Vergabe von Rollen kann zudem zeitlich befristet werden. Ist die Frist abgelaufen werden automatisch die Berechtigungen entzogen womit das unbemerkte sammeln von Berechtigungen ein Ende hat.

Zentraler Event log

Wer kennt das nicht, man weiß es gibt jede Menge Einträge in den Ereignisprotokollen und irgendwo ist auch der gesuchte Eintrag – nur den zu finden, ist zum Teil eine große Herausforderung. Allen voran das Sicherheitsprotokoll der DCs. Hier landen im Übrigen alle Einträge der aktivierten Überwachungsfunktionen.

Dieses interne Modul des MAT ermöglicht eine einfache Betrachtung und Analyse der Sicherheitsprotokolle der DCs in der Organisation. Die Daten werden dazu regelmäßig vom DC in die SQL DB transferiert. Dies hat auch noch den Vorteil, dass die Ereignisprotokolle der DCs nicht all zu groß werden müssen und dennoch eine dauerhafte Speicherung möglich ist. Da hier der MS SQL Server sehr skalierbar ist, können auch sehr große Datenmengen gespeichert und verarbeitet werden.

In zukünftigen Versionen des MATs werden wir die Auswertmöglichkeiten dieses Moduls schrittweise erweitern.

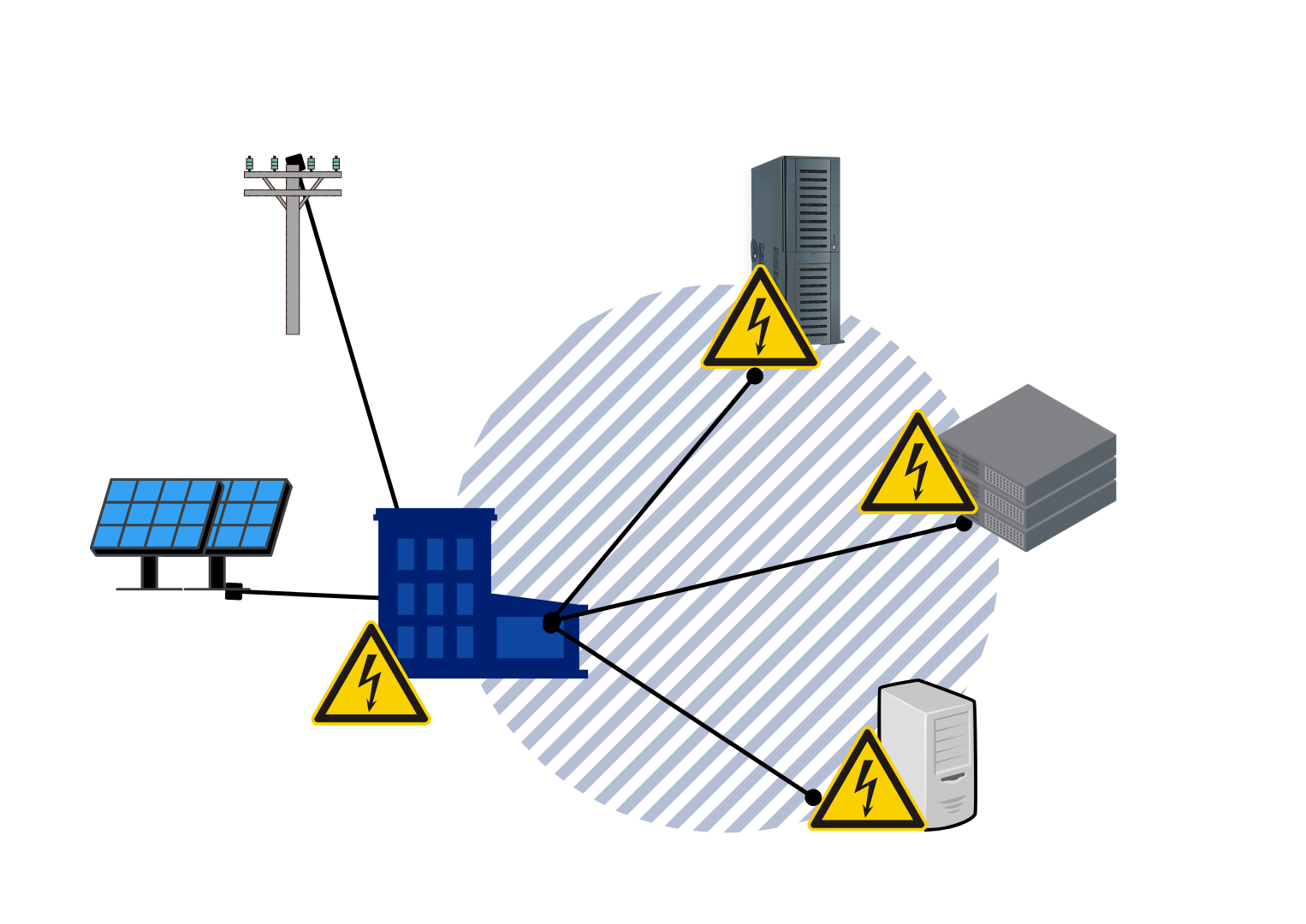

Energie Management

Wissen Sie wie hoch ihr Energie-Verbrauch im Rechenzentrum ist? Oder können Sie sagen, was der Betrieb ihres Rechenzentrums kostet? Nein?

Kein Problem – mit dem Energie Management Modul können Sie sämtliche Hardware Komponenten erfassen, deren Energie Verbrauch in einer zentralen Datenbank zusammenführen und Auswertungen durchführen wie sich der Verbrauch auf ihre IT-Kosten auswirken. Sie werden erstaunt sein, welche Einsparpotentiale ihr Rechenzentrum mit sich bringt und ganz nebenbei tun Sie etwas Gutes für unsere Umwelt.

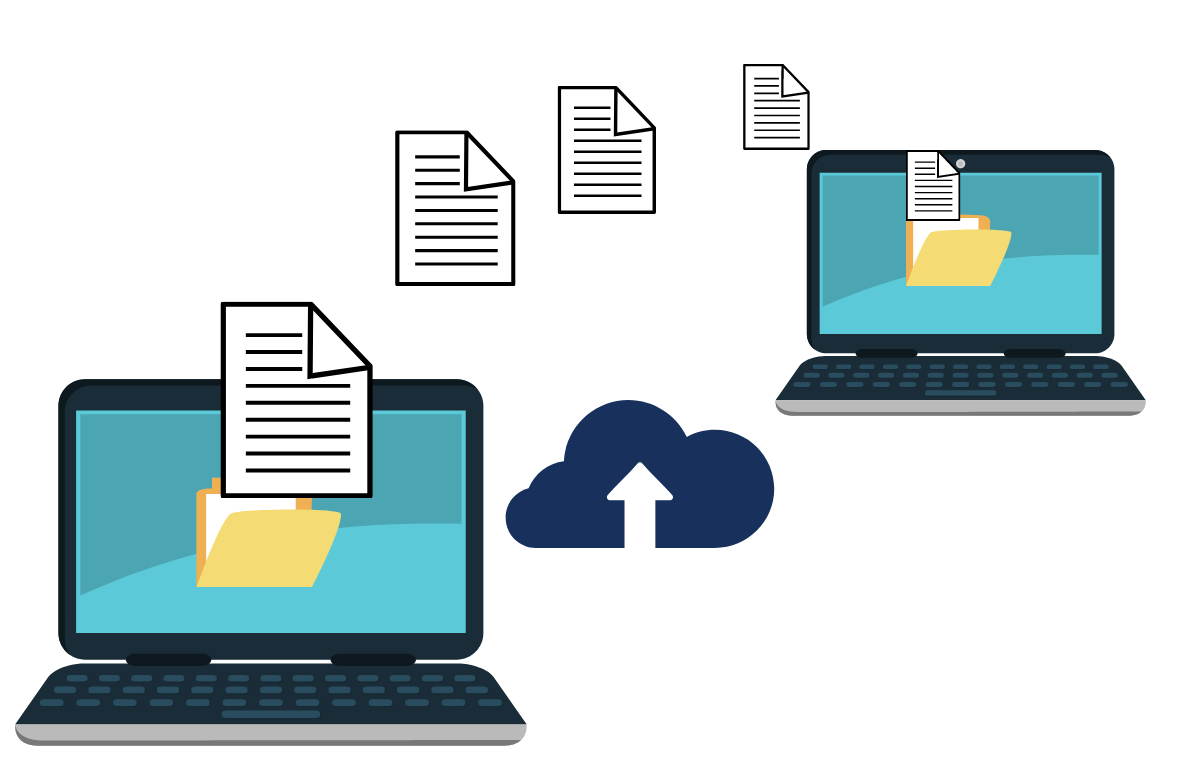

Filetransfer

Die Notwendigkeit eines einfachen, aber auch sicheren Datenaustauschs ist in einer Organisation immer gegeben. Konfigurationsdaten, Patches oder einfach nur ein Satz an Kommandozeilenbefehlen nebst Parameter müssen schnell zwischen Systemen transferierbar sein.

Wir haben hier den Ansatz einer HTTPS gestützten Verteilmöglichkeit von Dateien in unser MAT implementiert. Diese Art des Transports bietet einige Vorteile. So sind in den meisten Netzwerken die Firewall Regelsätze so konfiguriert, dass sie den HTTPS Port 443 nicht blockieren. Die Datenübertragung ist dabei verschlüsselt und bietet einen besseren Schutz als eine reine SMB basierende Datenübertragung.

Task Management

Kommunikation ist alles und dies gilt vor allem auch im administrativen Umfeld. Ungemach oder Spannungen im Team durch das einfache Vergessen von Aufgaben muss nicht sein. Der Klassiker "ich habe gedacht du machst das" kennt wohl jeder von uns. Über das interne Modul Task Management können einzelnen Teammitgliedern bestimmte Aufgaben zugewiesen werden. Der Bearbeitungsstatus informiert Kollegen und Kolleginnen auf einfache Art und Weise über den Fortschritt der Aufgabe.

Gruppenrichtlinien

Die Verwaltung von einer Vielzahl an Systemen – insbesondere im Windows-Umfeld – wird vereinfacht durch die Verwendung von Gruppenrichtlinien oder auch Group Policy Objects (GPOs) genannt. Um diese einsehen zu können ist der Weg über einen Domain Controller notwendig. Mit MAT können die auf dem Domain Controller vorhandenen Gruppenrichtlinien geladen und eingesehen werden. Durch eine Drop-Down Liste wird die gewünschte GPO in Berichtsform dargestellt. Einfach, ohne großen Aufwand und nach jeder Aktualisierung auf dem neuesten Stand.

Session Monitoring

Mittels des Session Monitorings ist es bei Bedarf möglich wichtige Konfigurationsänderungen als Video Datei nachvollziehbar zu dokumentieren. Ein nützlicher Nebeneffekt dieser Funktionalität ist, dass hiermit wiederkehrende Aufgaben für neue Kollegen/innen in einfacher Art dokumentiert und bereitgestellt werden können. Bei Urlaubs- oder Krankheitsbedingten Vertretungen können auch komplexere Aufgaben über ein aufgezeichnetes Video leicht nachvollzogen werden.

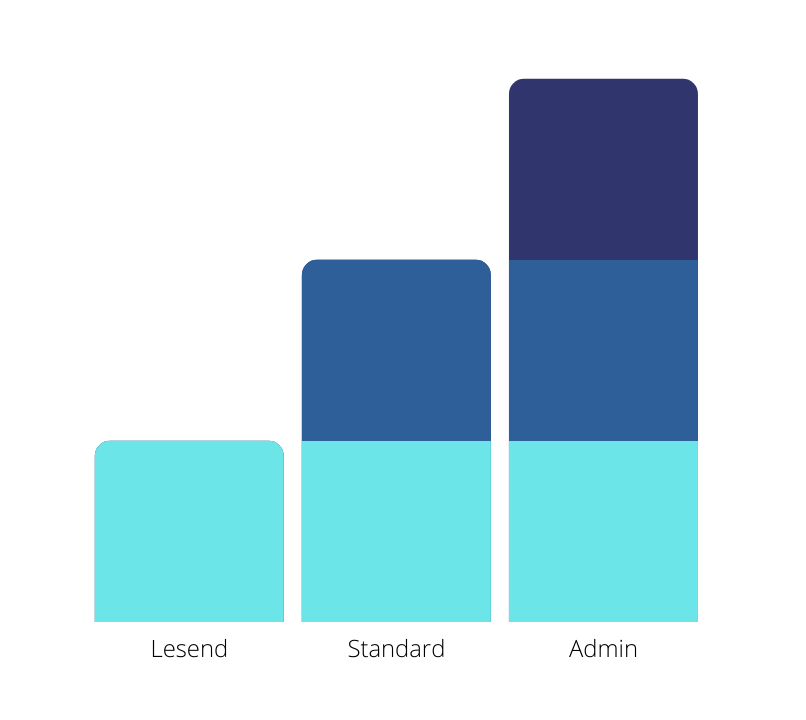

Rollenmodell

Das integrierte Rollenmodell ermöglicht die Anpassung der zur Verfügung stehenden MAT-Module. Mittels dieser Module findet die Bearbeitung der verschiedenen verwalteten Objekte statt. Das AD Berechtigungsmodell wird berücksichtigt, bleibt aber davon unberührt. Derzeit gibt es hier drei Rollen: Admins, Standard und Auditor.

Read-Only Berechtigung

Die gewählte LDAP-Gruppe hat lesenden Zugriff auf die freigeschalteten Module von MAT mit Ausnahme der Einstellungen.

Standard Berechtigung

Die gewählte LDAP-Gruppe hat nur Zugriff auf die freigeschalteten Module von MAT mit Ausnahme der MAT-Einstellungen. Diese Rolle ist für den Administrator der IT-Infrastruktur vorgesehen.

Admin Berechtigung

Die gewählte LDAP-Gruppe hat uneingeschränkten Zugriff auf alle Funktionen von MAT. Sie ermöglicht die Verwaltung und Steuerung der Module.

Passwort Self-Service

Reduzieren Sie Aufwände in ihrer Administration indem Sie den Anwender selbst sein Passwort ändern lassen. Der integrierte Passwort Self-Service ermöglicht es einem Anwender, direkt und ohne Umstände im Browser, das Passwort seines Benutzerkontos zurückzusetzen. Dies spart Zeit und reduziert unnötige Aufwände.

Modularität

Viele Software Produkte sind in sich geschlossen oder haben, wenn sie quelloffen sind, eine gewisse Komplexität erreicht. Mit MAT gehen wir hier einen anderen Weg. In unserer Lösung haben wir eine Funktion, die es ermöglicht externe Komponenten wie beispielsweise eine Exchange-, Azure- oder andere webbasierte Verwaltungswebseite einzubinden. Damit bieten wir einen zentralen Einstiegspunkt für die IT-Administration, auch mit externen Werkzeugen. Auch bei den internen Erweiterungen unserer Software MAT verfolgen wir einen modularen Ansatz. So sind jederzeit Module integrierbar, die bei der ursprünglichen Bestellung nicht mit gekauft wurden.