Asset Management #

Das Asset Management hat die Aufgabe eine Systemliste der vorhandenen Assets zu generieren und an einem zentralen Ort bereit zu halten. Neben der Darstellung der vorhandenen Systeme wird zusätzlich die Verfügbarkeit (Online oder nicht Online) der Systeme geprüft und angezeigt. Neben der automatisch generierten Systemliste besteht die Möglichkeit zusätzliche Systeme hinzuzufügen. Als Ausgangsbasis der automatisch generierten Systemliste werden die Computerelemente des gewählten LDAP-Verzeichnisdienstes gesucht und mit zusätzlichen Metainformationen wie bspw. der IP-Adresse angereichert.

Folgende Informationen können im Asset Management eingesehen werden:

- Fortlaufende Nummer

- Status (Online oder nicht Online)

- Plattform (darunterliegende Technologie)

- Servername

- FQDN (sofern angegeben bzw. vorhanden)

- IP-Adresse

- Beschreibung (sofern angegeben bzw. vorhanden)

- Aktion – Elemente für zusätzliche Informationen und Handlungen

Um die Assetliste generieren zu können, kann durch ein Klick auf das Download-Icon die Informationen direkt aus verwendetem LDAP-Verzeichnis generiert werden.

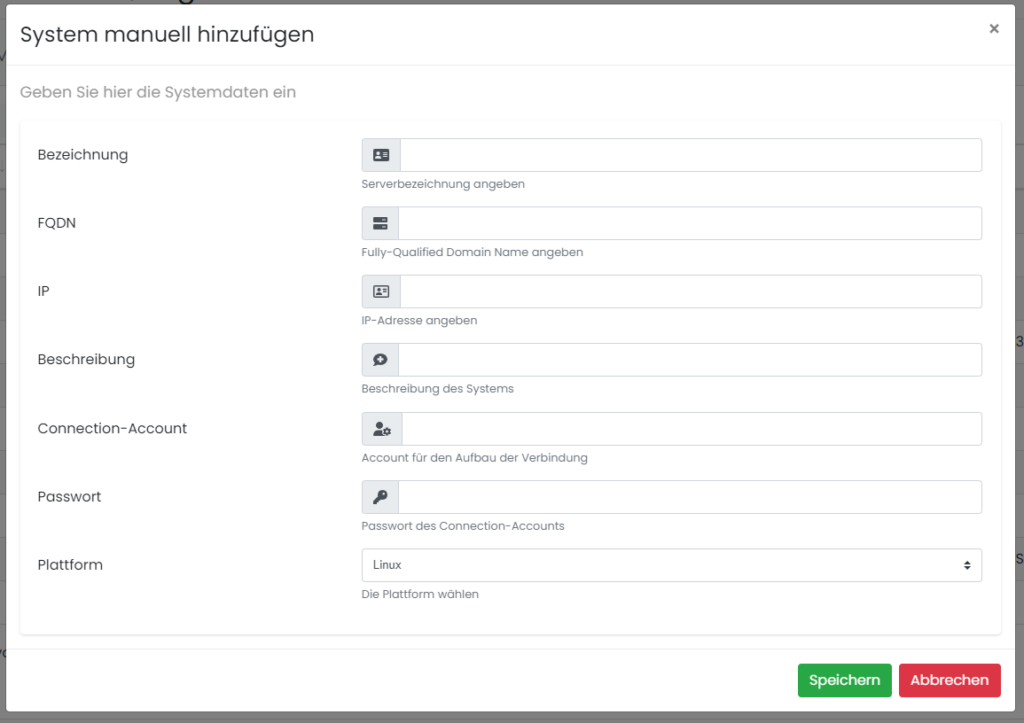

Ist ein System nicht automatisch erkannt worden, so kann dieses manuell hinzugefügt werden. Dies ist durch das Plus-Icon möglich. Mit Klick des Icons erscheint eine Eingabemaske für die manuelle Anlage eines Assets.

Für die manuelle Anlage eines Assets ist mindestens die Bezeichnung, die IP-Adresse und der Verbindungs-Account und das dazugehörige Passwort anzugeben.

Hinweis: Für die manuelle Anlage eines Assets und der vollumfänglichen Nutzung von MAT wird ein Verbindungs-Account benötigt. Ein Verbindungs-Account ist ein lokales oder LDAP-Account welches die Berechtigungen hat sich mit dem System zu verbinden und die notwendigen Abfragen durchzuführen.

Für Windows-Systeme: #

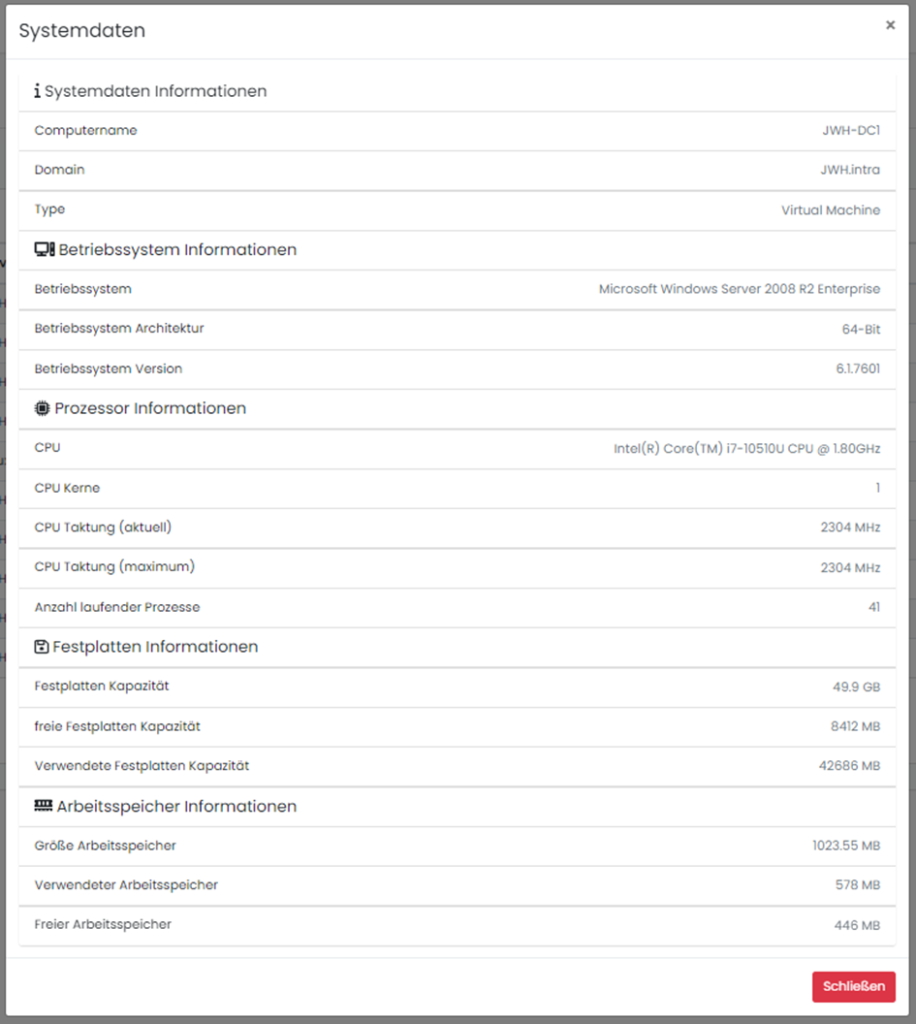

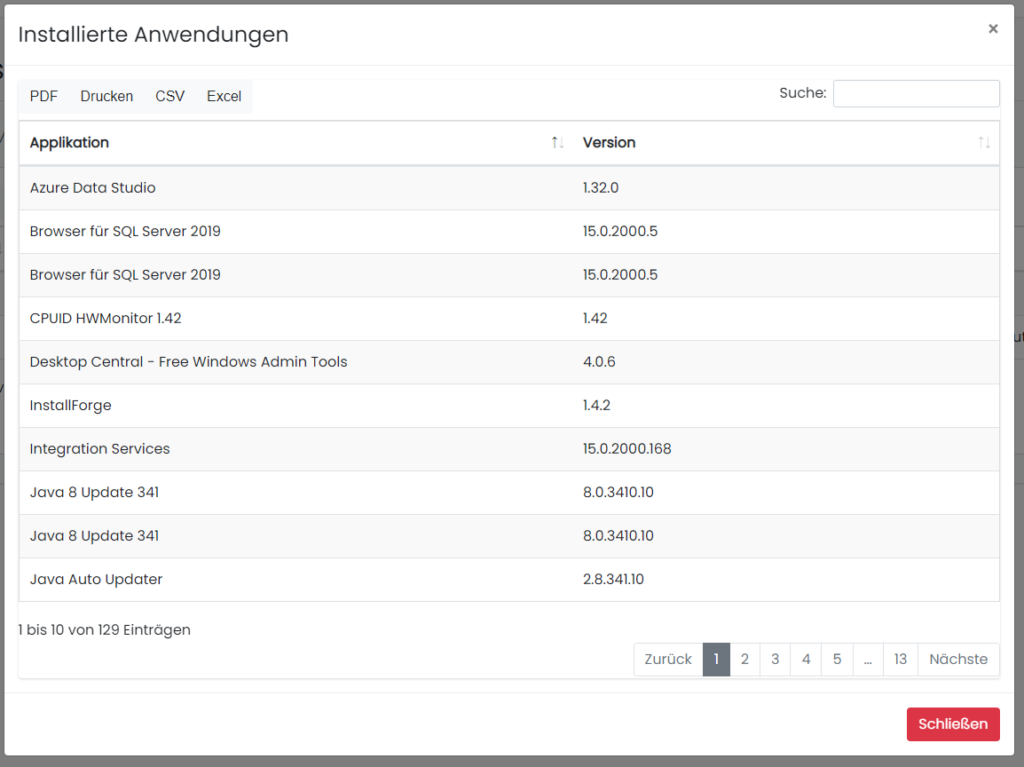

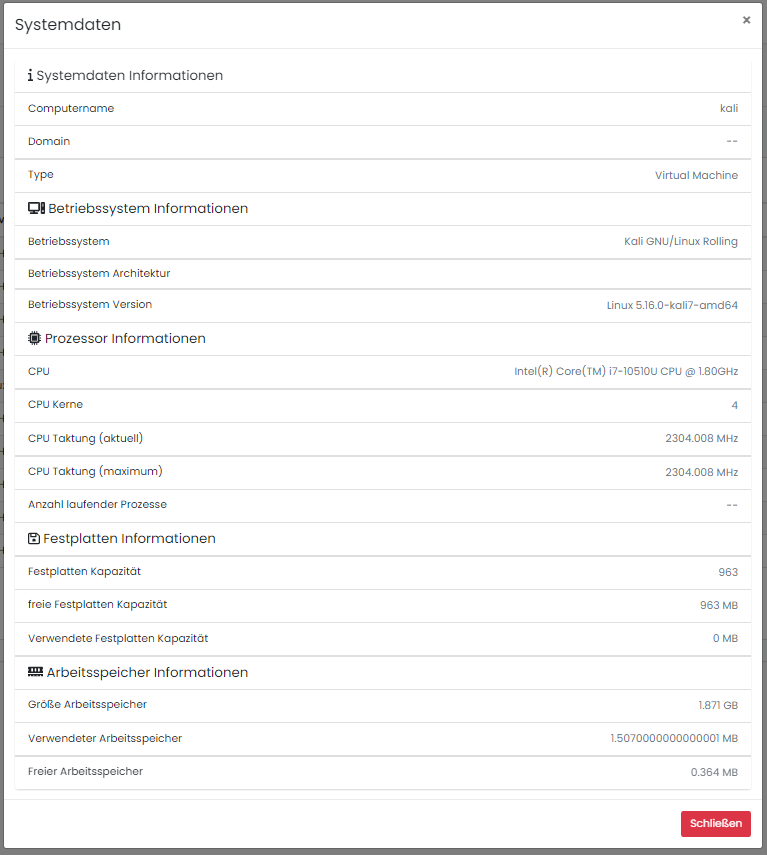

Ist ein Windows-System in der Asset-Liste aufgeführt und Online besteht die Möglichkeit folgende Informationen aus dem System auszulesen:

- Technische Daten (Meta-Informationen, CPU, Arbeitsspeicher, Festplattenkapazität)

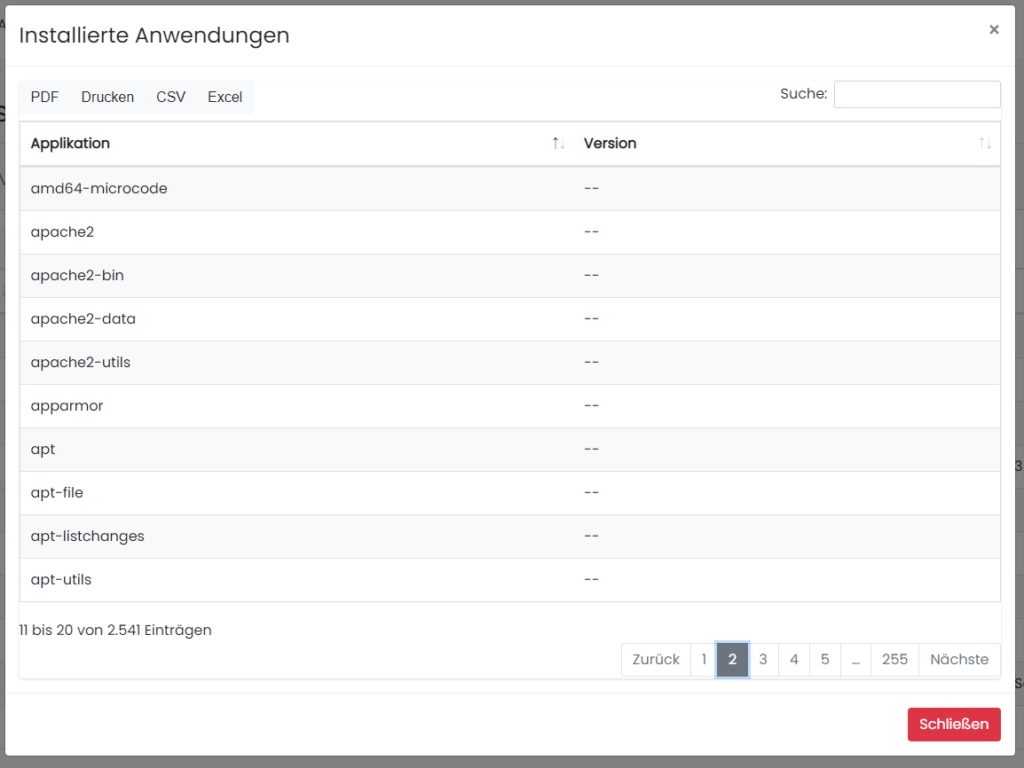

- Installierte Anwendungen und deren Version

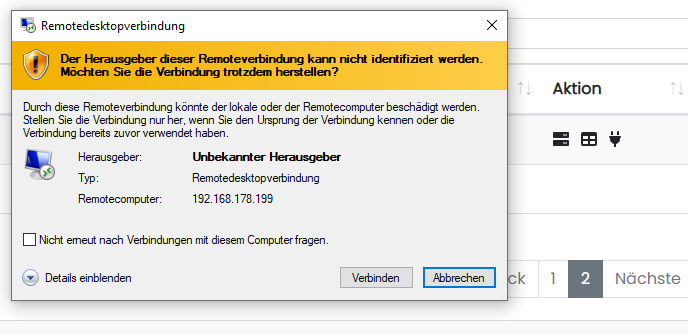

- Direkt-Verbindung via RDP auf das System

Hinweis: Sämtliche Daten werden direkt aus dem System erhoben. Daher kann es – je nach Umgebung – zu eine Warte- bzw. Ladezeit kommen.

Für Linux-Systeme #

Ist ein Linux-System in der Asset-Liste aufgeführt und Online besteht die Möglichkeit folgende Informationen aus dem System auszulesen:

- Technische Daten (Meta-Informationen, CPU, Arbeitsspeicher, Festplattenkapazität)

- Installierte Anwendungen

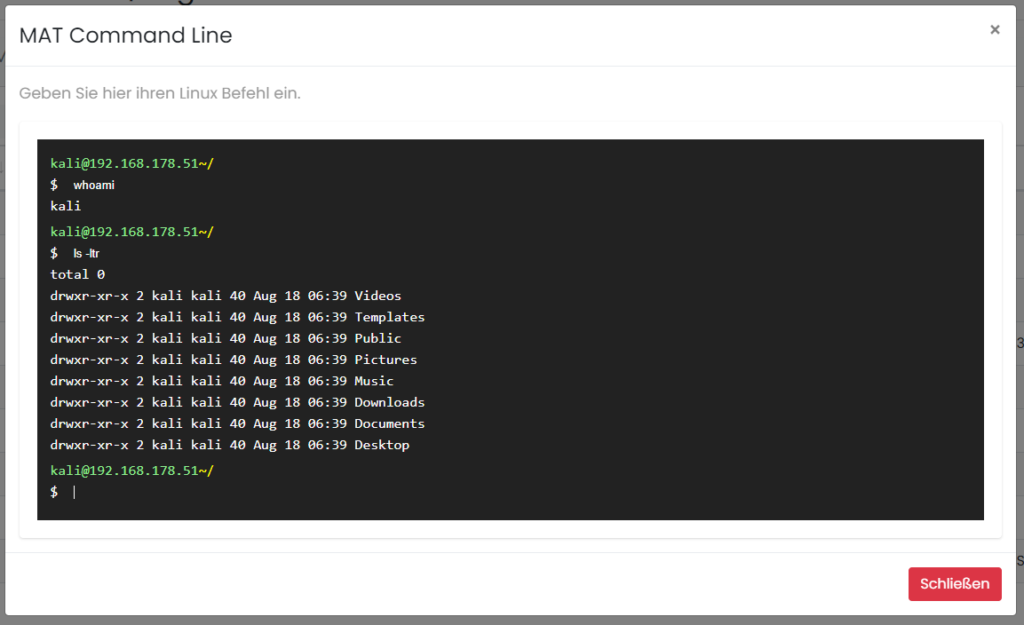

- Ausführen von Kommandos auf dem System via Command Line

Die Kommando-Zeile kann mittels des „clear“ Befehls bereinigt werden. Hinweise zur Kommando Zeile können durch den Befehl „help“ angezeigt werden.

Manuell hinzugefügte Systeme können durch das Mülleimer Icon jederzeit aus der Asset-Liste entfernt werden.

Hinweis: Kommandos die über die Command Line eingegeben werden, werden als Einzelbefehl ausgeführt. Eine Navigation (Verzeichniswechsel) ist aktuell nicht möglich.

Energie Management #

Das Energie Modul bietet die Möglichkeit sämtliche technischen Komponenten im Rechenzentrum zu erfassen und damit den Energiebedarf zu ermitteln.

Allgemein #

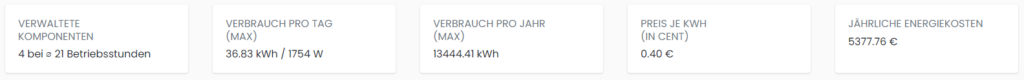

In der Registerkarte Allgemein werden die ermittelten Werte angezeigt. Dabei werden folgende Informationen dargestellt:

- Verwaltete Komponenten: Wie viele Komponenten sind eingetragen und welche durchschnittliche Nutzungszeit ist hinterlegt. Die Angaben sind in Betriebsstunden.

- Verbrauch pro Tag (Max): Hier wird der maximale Verbrauch pro Tag ermittelt und in Form von KWh und Watt angegeben.

- Verbrauch pro Jahr: Hier wird der maximale Verbrauch pro Jahr ermittelt und in Form von KWh und Watt angegeben. Diese Ermittlung basiert auf der durchschnittlichen Betriebsdauer.

- Für die Ermittlung der Betriebskosten ist der aktuelle Preis je KWh anzugeben. Dieser wird im Feld Preis je KWh angegeben.

- Auf Basis der eingetragenen Komponenten und der hinterlegten Angaben zum Energieprovider werden die jährlichen maximalen Energiekosten ermittelt.

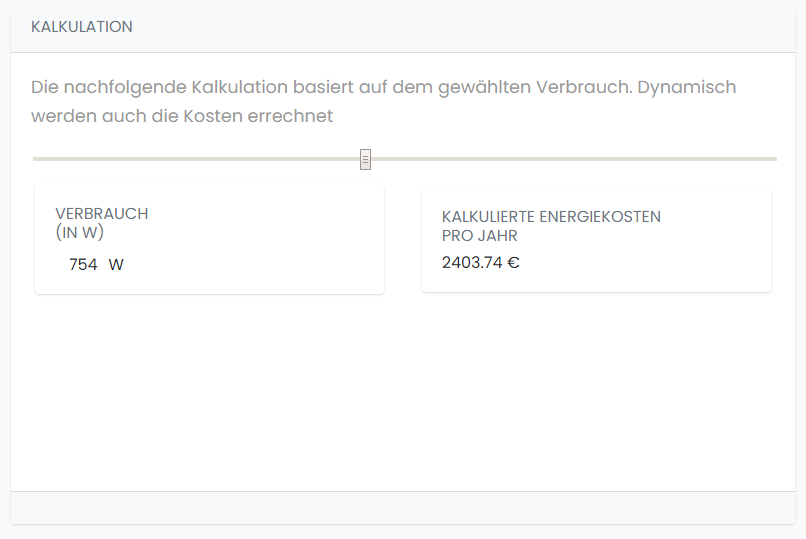

In der Karte Kalkulation kann mit den angegebenen Werten die jährlichen Kosten auf Basis der gewählten Watt-Zahl berechnet werden.

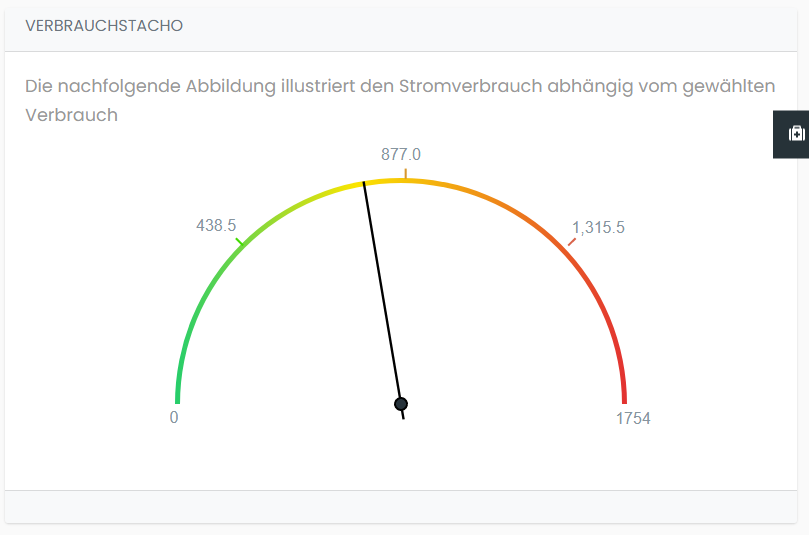

Der Energietacho gibt zudem den Bereich an in welchem man sich aktuell bewegt.

Komponenten #

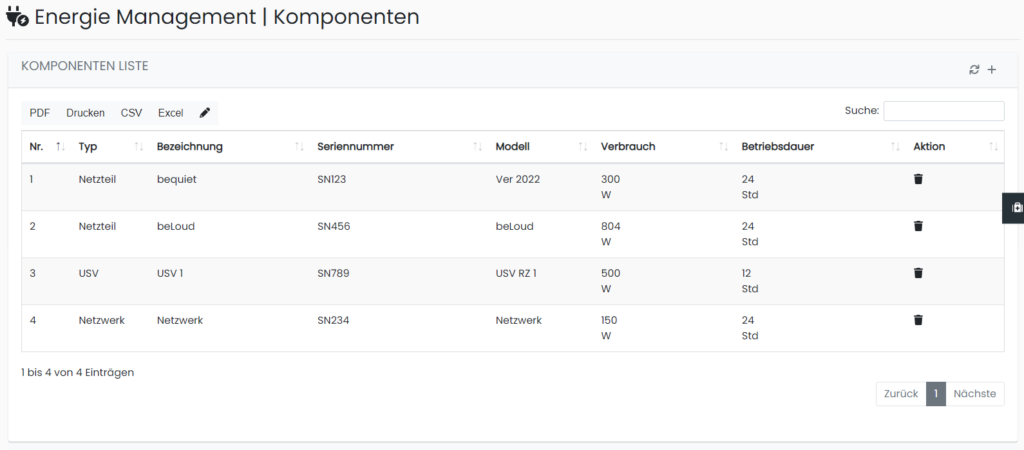

In der Registerkarte Komponenten werden die physischen Hardwarekomponenten erfasst. Dabei werden u.a. die folgenden Informationen angezeigt:

- Gerätetyp

- Bezeichnung

- Seriennummer

- Modell

- Verbrauch gemäß Label

- Betriebsdauer

- Aktion (Löschen)

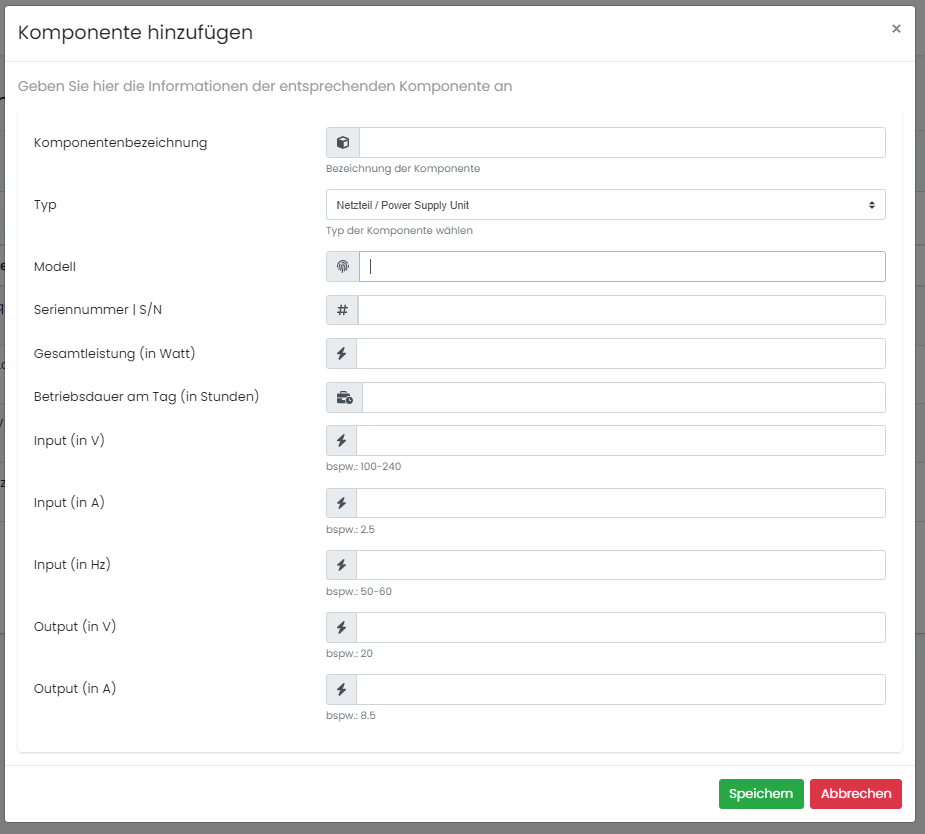

Unter Verwendung des Plus-Icons können zusätzliche Komponenten hinzugefügt werden. Eine Eingabemaske erscheint.

Für das Einpflegen einer Komponente sind mindestens die folgenden Angaben zu tätigen:

- Komponentenbezeichnung

- Typ

- Modell

- Seriennummer

- Gesamtleistung (in Watt)

- Betriebsdauer

Die Input und Output Informationen sind optional.

Mit Bestätigung durch „Speichern“ wird die Komponente in die Komponentenliste aufgenommen und bei der Berechnung berücksichtig.

Hinweis: Bei der Eingabe der Werte ist auf die Beispiele zu achten und gemäß derer die Eingabe anzuwenden.

Änderungen an den Komponenten können nachträglich durch das Stift-Icon vorgenommen werden.

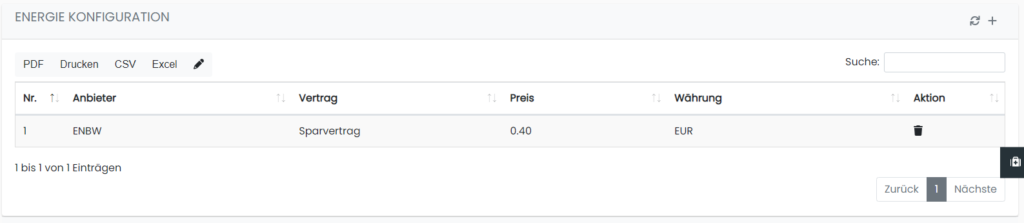

Konfiguration #

In der Registerkarte Konfiguration werden die Energieprovider-Informationen gesammelt. Hierzu werden die Informationen bei welchem Anbieter, der Preis und die Währung in der gerechnet wird angegeben.

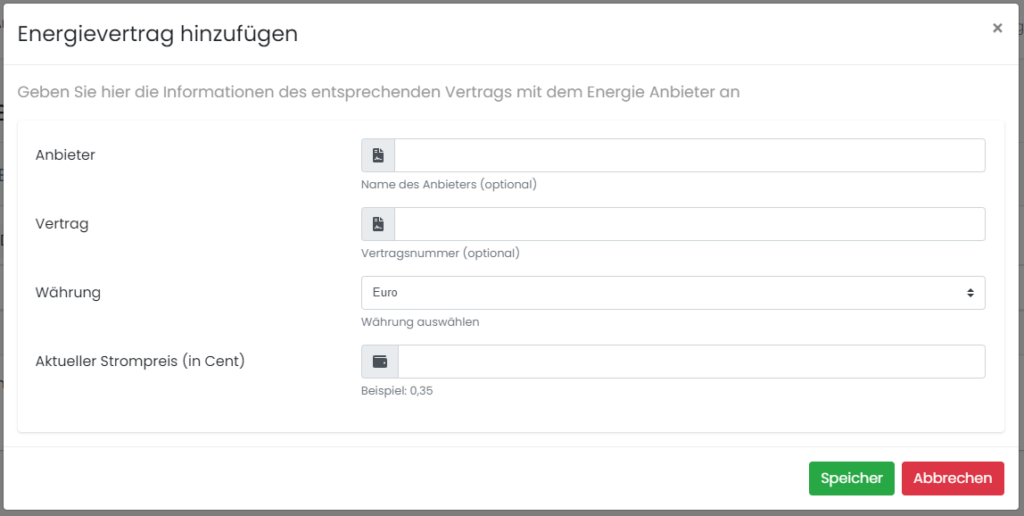

Durch Klicken des Plus-Icons kann ein Vertrag hinzugefügt werden.

Hierbei ist der Anbieter, der Vertrag (optional), die Währung (standardmäßig Euro) und der aktuelle Strompreis je KWh in Cent anzugeben.

Mit Bestätigung durch „Speichern“ wird der Datensatz erfasst und zur Berechnung verwendet.

Hinweis: Bei der Eingabe der Werte ist auf die Beispiele zu achten und gemäß derer die Eingabe anzuwenden.

Eventlog #

Das Eventlog Modul ermöglicht einen schnellen Zugriff auf die generierten (Security-) Logdaten des angebundenen LDAP Verzeichnisdienstes. Werden Logdaten generiert, werden diese direkt in die MAT-Datenbank geschrieben und können daraus abgerufen werden. Für eine bessere Suche besteht die Möglichkeit die Logdaten auf die Event ID, dem Startdatum und dem Enddatum zu filtern. Dabei stellt das Datum den Zeitraum in welchem gesucht werden soll dar.

Durch die Drop-Down Liste kann der Server gewählt werden von wessen die Logdaten angezeigt werden sollen.

Dabei werden folgende Informationen ausgegeben:

- Servername

- Erstellungsdatum

- Event ID

- Level

- Log Name

- Quelle / Source

- Audit Type

- Message

Empfehlung: Da das Windows Eventlog binnen kürzester Zeit eine Vielzahl an Logdaten generieren kann, ist es zu empfehlen auf bekannte Event IDs zu filtern. Ist zudem der Zeitraum in welchem das Ereignis aufgetreten ist bekannt, so ist es empfehlenswert diesen zusätzlich anzugeben umso schneller die Ereignisse angezeigt zu bekommen.

Empfehlung: Für eine einfachere Analyse der Logdaten besteht die Möglichkeit das Suchfeld zu verwenden. Dieses durchsucht sämtliche aufgelistet Einträge auf das Suchwort und filtert zusätzlich das Suchergebnis.

Ex-Rware #

Allgemein #

Das Modul Ex-Rware bietet Ihnen innerhalb vom MAT einen aktiven Anti-Ransomware Schutz. Das Modul besteht aus zwei Komponenten. Die erste Komponente dient der Erfassung des Zugriffsverhaltens auf Dateien, die zweite hindert Schadprogramme an der Manipulation von Dateien.

Erfassung des Zugriffsverhaltens #

Um das Zugriffsverhalten eines Benutzerobjekts bestimmen zu können, bietet das Ex-Rware Modul einen zeitlich befristeten Erfassungsmodus an. Dabei wird über einen Zeitraum von 4 Wochen die Bearbeitung von Dateien der Benutzerobjekte erfasst. Die gesammelten Daten werden in der MAT-DB abgelegt. Nach der 4 wöchigen Erfassungsphase finden sich die Daten aufbereitet in der MAT-DB Tabelle Min-Max. Diese Werte dienen dann als Grundlage für die Bestimmung der Warn- und Sperr-Quotas.

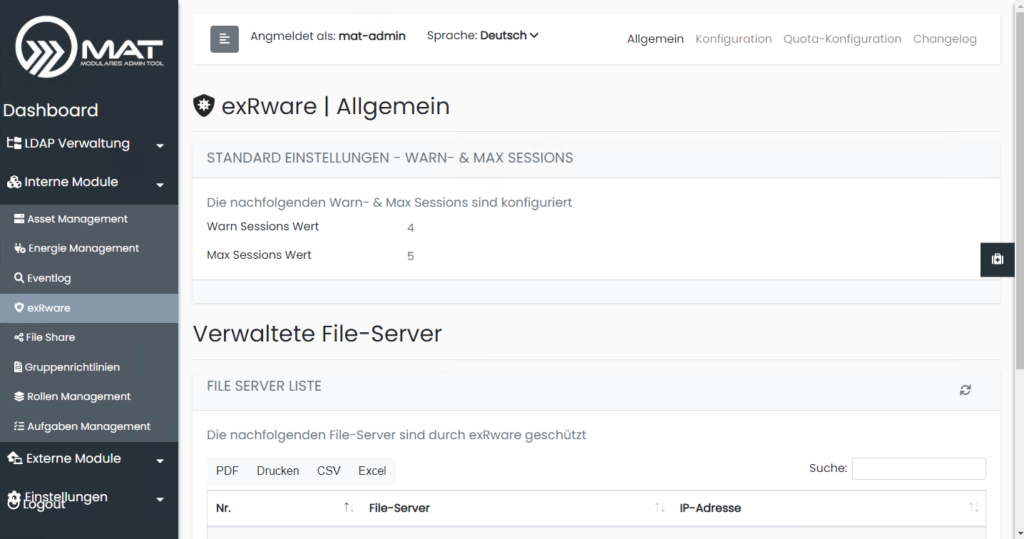

Registerkarte Allgemein #

Im linken Navigationsbereich von MAT ist unter dem Bereich Interne Module der Konfigurationspunkt Ex-Rware zu finden. Das Modul ist nur zu sehen, wenn es als zusätzliches Modul abonniert wurde.

Auf der Seite Allgemein findet sich im oberen Bereich die Info zu den beiden Werten Warn Session und Max Session. Der Warn Session Wert bestimmt, ab welchem Schwellwert das Benutzerobjekt eine Email mit einem Warnhinweis erhält, dass der Warnwert (Warn Session) bezüglich der max. gleichzeitigen Bearbeitung von Dateien erreicht wurde. Der/die Benutzer/in hat nun die Möglichkeit über die IT-Administration ein höheres Limit zu beantragen (bei erhöhtem Bearbeitungsbedarf) oder über die IT-Security eine Überprüfung des Vorgangs anzufordern. Das wäre der Fall, wenn durch das Benutzerobjekt überhaupt keine direkte Bearbeitung der Dateien vorgenommen wurde. Die Konfiguration der beiden Werte erfolgt über die Registerkarte Konfiguration.

Wird der max. Sitzungswert (Max Session) erreicht, dann erhält sowohl das Benutzerobjekt als auch die IT-Administration eine Email über diesen Sachverhalt und gleichzeitig wird ein Zugriff auf die Dateien des Datei-Servers unterbunden.

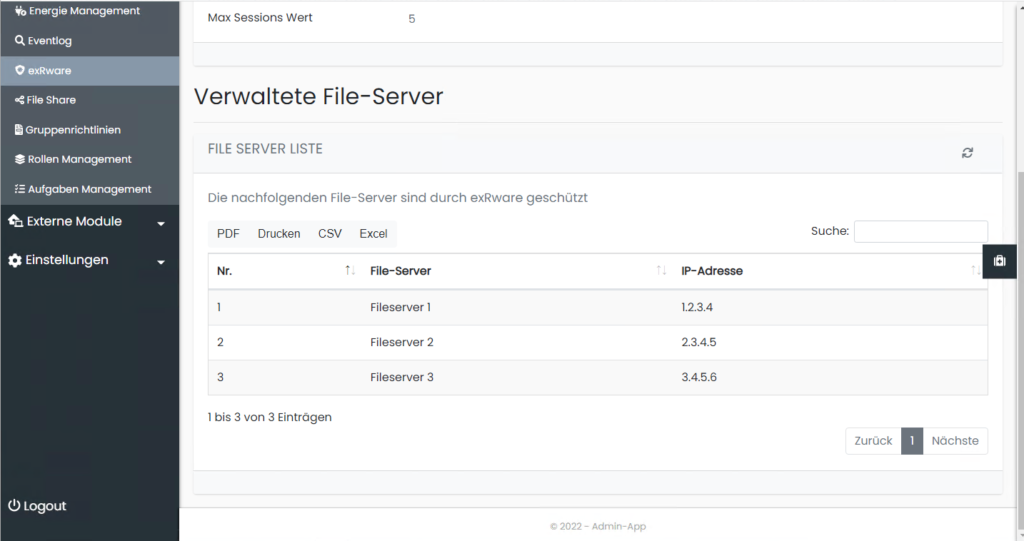

Direkt darunter ist die Auflistung der verwalteten Datei-Server. Neben einer fortlaufenden Nummerierung der Server umfasst die Liste auch die Servernamen sowie deren IP-Adresse.

Sollte die Liste etwas umfangreicher sein, so steht auch ein Suchfeld für das leichtere Finden eines bestimmten Datei Servers in der rechten oberen Fensterecke zur Verfügung. Es kann aber auch in der Liste über die Buttons Zurück und Nächste geblättert werden.

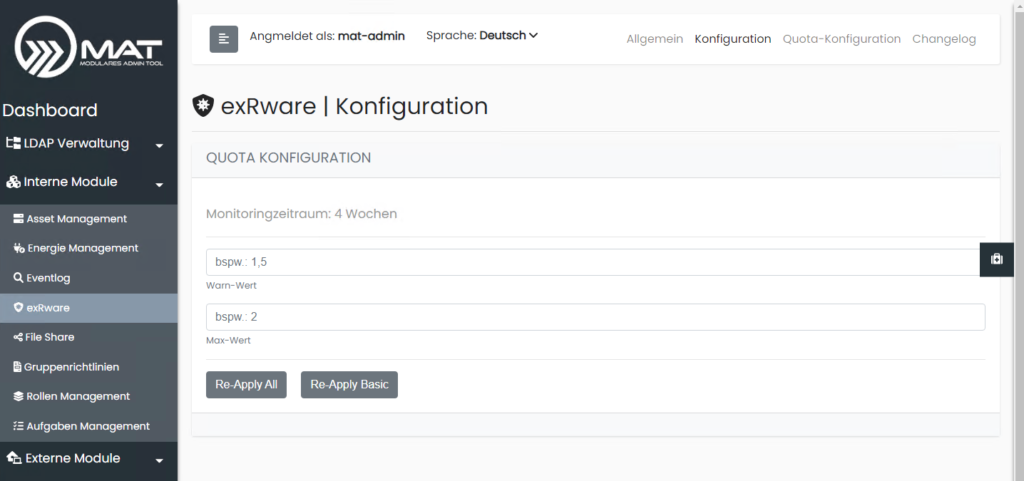

Registerkarte Konfiguration #

Innerhalb der Registerkarte Konfiguration können die beiden Werte Warn-Wert und Max-Wert für (fast) alle Benutzerobjekte angepasst werden. Das „fast“ bezieht sich auf die Form der Neuanwendung (Re-Apply).

Die Option Re-Apply All setzt alle Werte, auch die der bereits individuell angepassten wieder auf den Einheitsfaktor Wert zurück. Hierbei gehen alle individuellen Werte der Benutzerobjekte verloren, da sie mit den neu kalkulierten Werten überschrieben werden!

Die zweite Option Re-Apply Basic setzt nur die Werte zurück, die nicht individuell angepasst wurden. Die individuell angepassten Werte von Benutzerobjekten bleiben bei dieser Option erhalten.

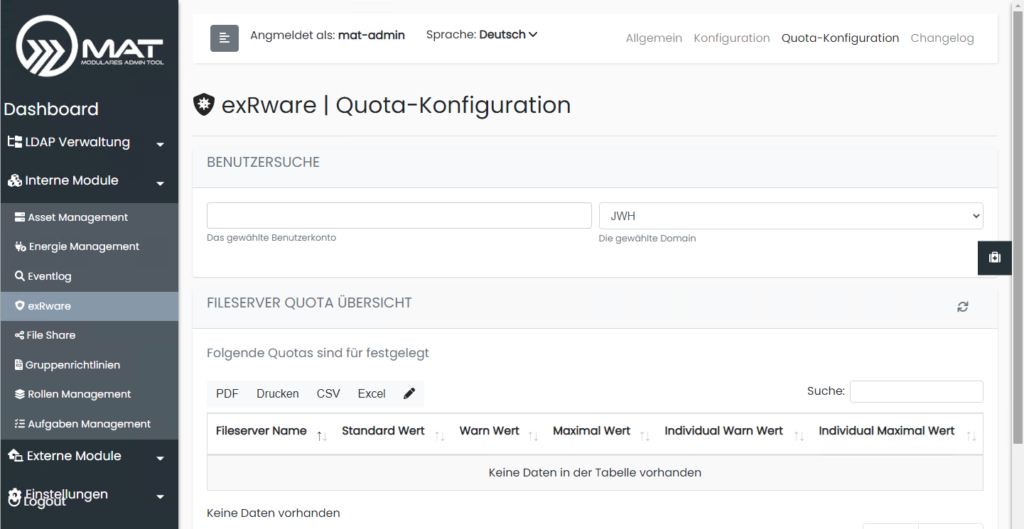

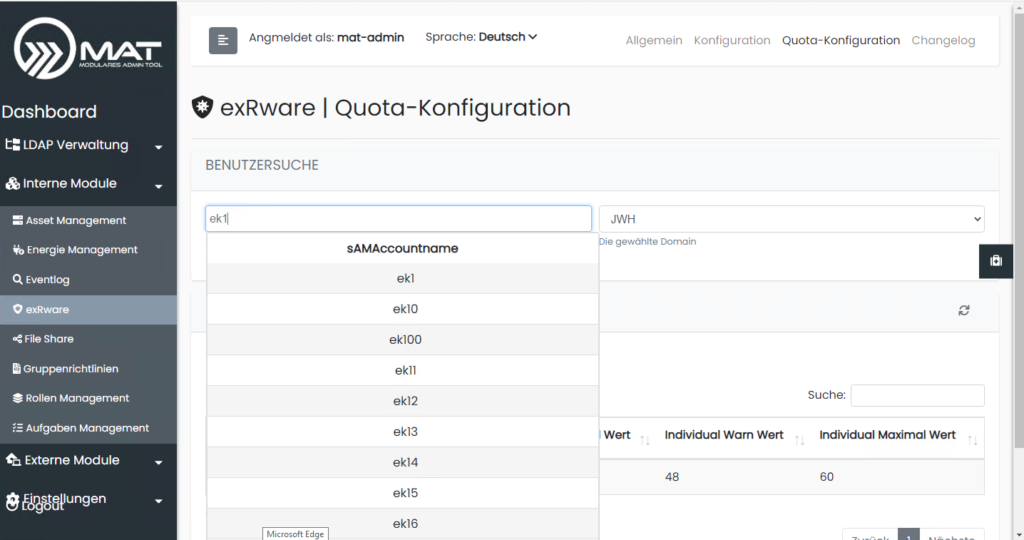

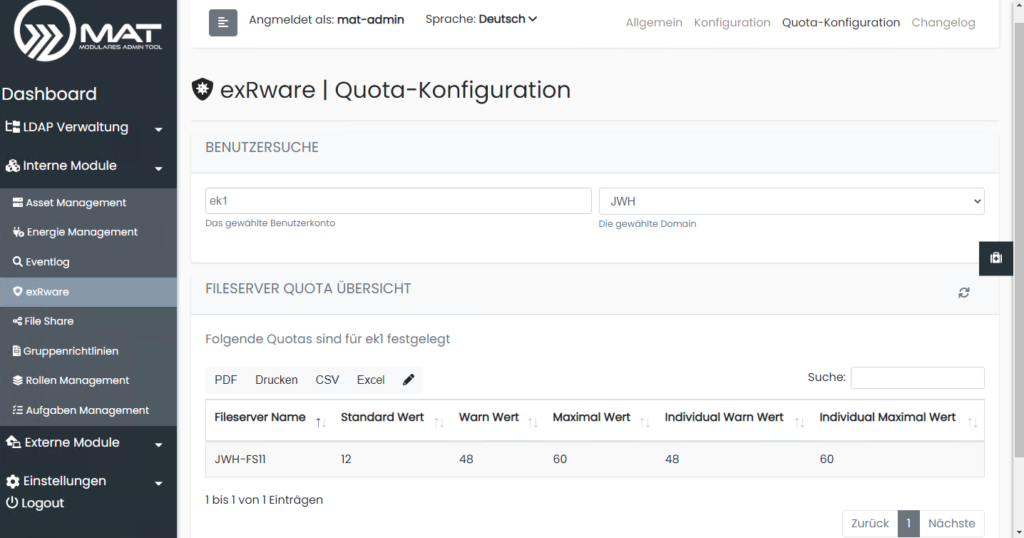

Registerkarte Quota-Konfiguration #

Auf der Registerkarte Quota-Konfiguration erfolgt die individuelle Anpassung für einzelne Benutzerobjekte.

Über das Suchfeld Benutzersuche ist das entsprechende Benutzerobjekt auszuwählen.

Ist das Benutzerobjekt ausgewählt kann im unteren Bereich durch das Anklicken des Schreibstift Symbols eine Bearbeitung des Individual Warn Werts oder des Individual Max Werts vorgenommen werden.

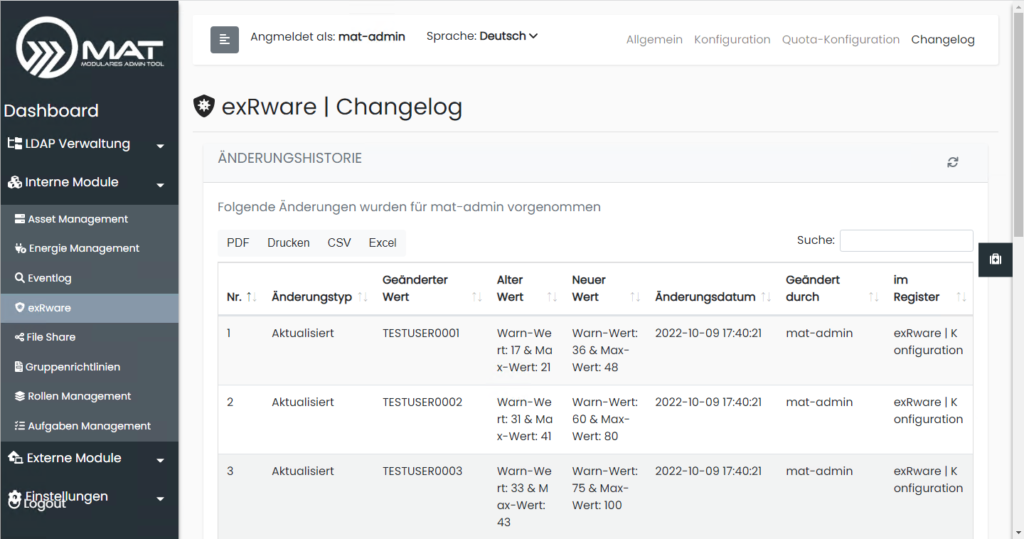

Registerkarte Changelog #

Ähnlich wie bereits im LDAP Bereich gibt es in MAT auch für das Modul Ex-Rware ein Changelog. In diesem finden sich die Änderungen wieder, die vorgenommen wurden. Somit lässt sich leicht nachvollziehen, wer wann welchen Wert wie angepasst hat.

Entsperrung des Benutzerobjektes nach einem Sicherheitsvorfall #

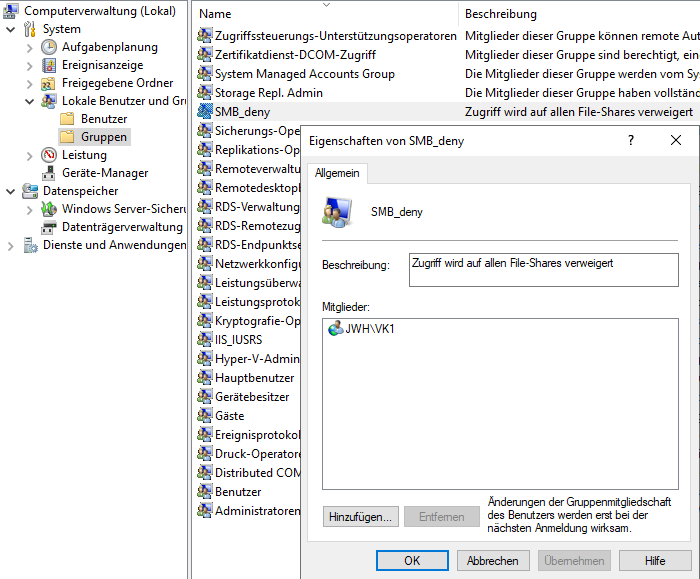

Wurde nach dem Versand der Quota Email mit dem Sperrhinweis an das Benutzerobjekt und die IT-Administration der Vorfall aufgeklärt und soll im Anschluss die Sperrung der Benutzersitzungen auf einem bestimmten Server wieder aufgehoben werden, dann ist folgendes Verfahren durchzuführen.

Ein Administrator meldet sich an dem betroffen Datei-Server an und nimmt das Benutzerobjekt aus der lokalen Gruppe SMB_Deny.

Nach dem Entfernen aus der Gruppe SMB_Deny hat das Benutzerobjekt wieder vollständigen Zugriff auf den Datenbestand dieses Servers.

Anpassung des Erfassungszeitraum und Neuerfassung #

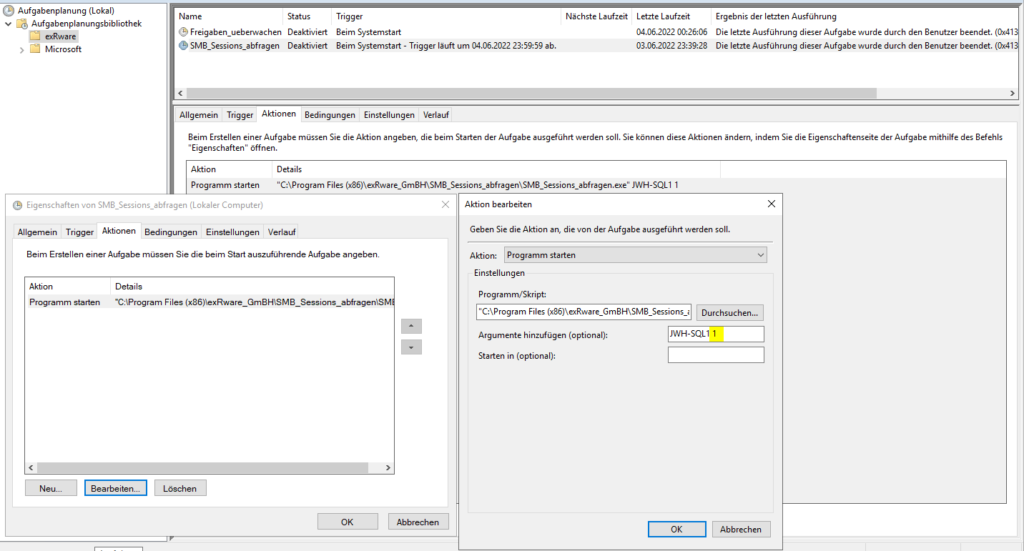

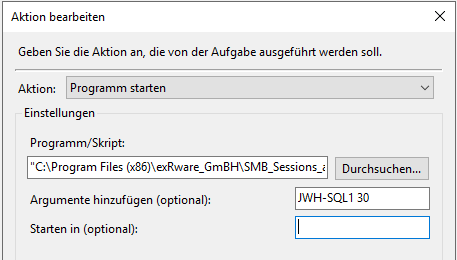

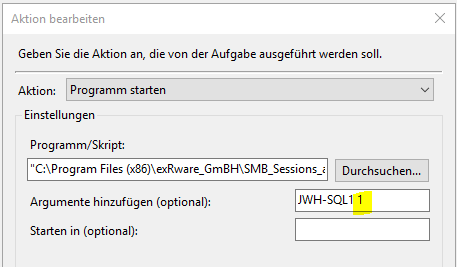

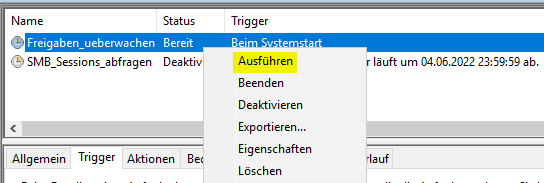

Sollte es notwendig werden, dass der Erfassungszeitraum angepasst werden muss, so ist über den Taskplaner (taskschd.msc) der Task SMB_Sessions_abfragen anzupassen. Dazu ist der Task zu selektieren, aus dem Kontextmenü den Eintrag Eigenschaften zu wählen, auf der Registerkarte Aktionen den Button Bearbeiten anzuklicken und im Feld Argumente hinzufügen den neuen Wert in Tagen einzufügen. Im unteren Bsp. erfolgt die Anpassung von 30 Tage auf 1 Tag (gelbe Markierung).

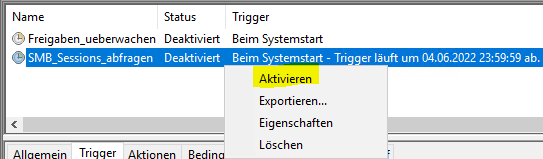

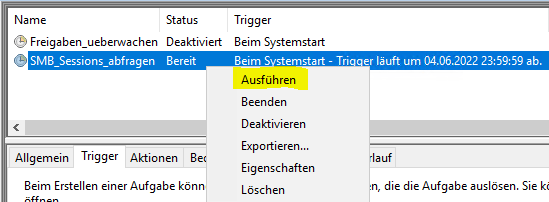

Soll nun die Erfassung neu gestartet werden, so ist der Task über das Kontextmenü wieder zu aktivieren und danach auszuführen.

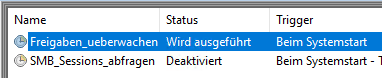

Kontrolle des Überwachungstasks #

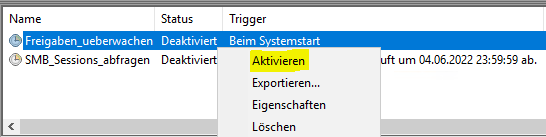

Sollte die Funktionalität der Überwachung und Sperrung von Benutzersitzungen nicht mehr möglich sein, so ist im Taskplaner (taskschd.msc) der Task Freigaben_ueberwachen zu kontrollieren. Dieser sollte sich im Status Wird ausgeführt befinden.

Falls dies nicht der Fall sein sollte, dann bitte zuerst den Task wieder aktiveren und danach ausführen.

File Share #

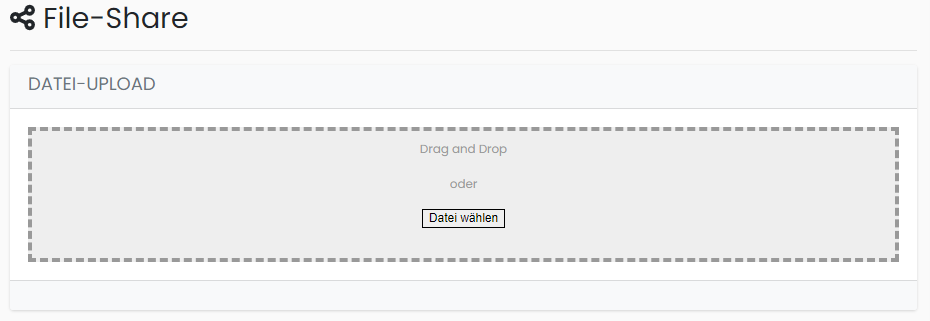

Das File Share Modul ermöglicht den Transfer größerer Daten über MAT. Dies eröffnet die Möglichkeit über den Browser Daten zu verteilen ohne das Komponenten wie Mails oder eine Cloud benötigt wird.

Daten und Dokumente können binnen „Drag and Drop“ in den Browser gezogen werden um diese so auf den Server zu laden. Des Weiteren kann durch Klicken von „Datei wählen“ der Windows Explorer genutzt werden um die gewünschte Datei auszuwählen.

Wurde eine Datei erfolgreich auf den Server transferiert wird eine Bestätigungsnachricht angezeigt.

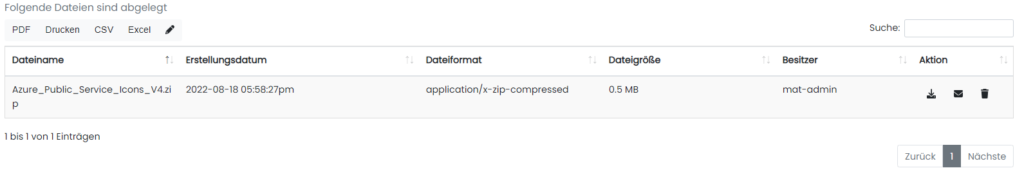

Die Datei erscheint in der darunterliegenden Tabelle mit folgenden Metainformationen:

- Dateiname

- Erstellungsdatum

- Dateiformat

- Dateigröße

- Besitzer

- Aktion (Download, Mailversandt und Löschen)

In der Aktionsspalte sind zudem entsprechende Icons aufgeführt. Der Download Icon ermöglicht es die Datei auf jedem belieben System (Browser ist notwendig) herunterzuladen.

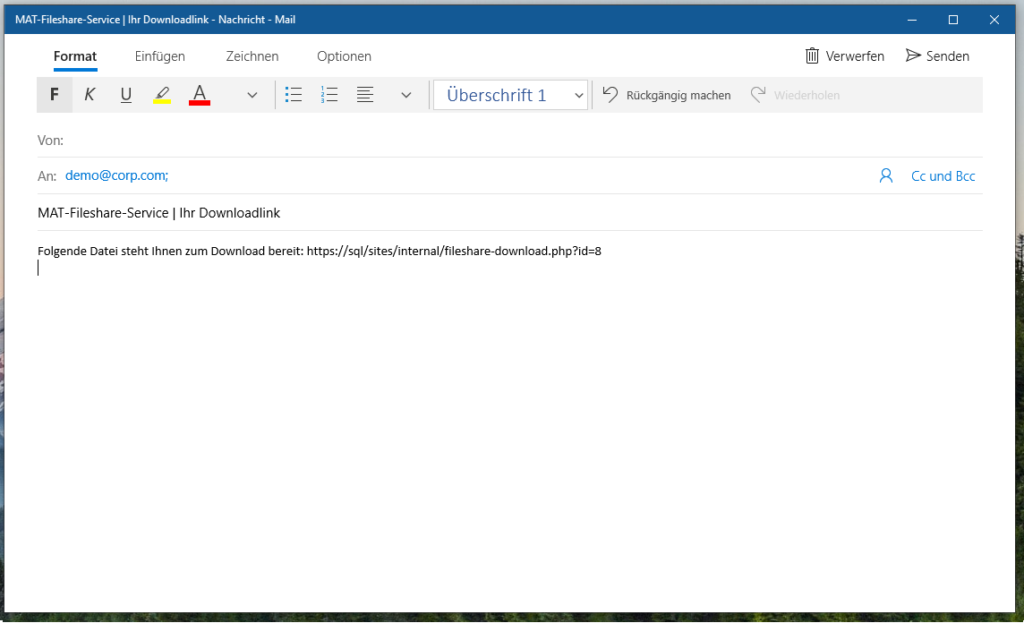

Das Mail-Icon öffnet ein installiertes Mail-Programm mit einem vordefinierten Link zur abgelegten Datei. Diese Funktion ist nützlich, wenn man nur den Zugriff auf eine Datei aber nicht auf MAT gewähren möchte. Des Weiteren kann darüber der Link an mehrere Mitarbeiter verteilt werden. Eine Anmeldung an MAT bzw. entsprechende Berechtigungen sind nicht notwendig.

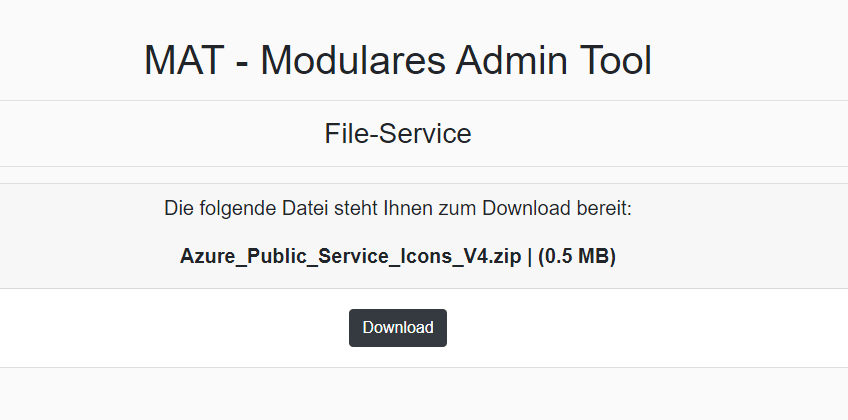

Die nachfolgende Abbildung zeigt die Webseite die mit öffnen der URL angezeigt wird.

Sicherheitsempfehlung: Seien Sie sich ständig im Klaren welche Dateien Sie teilen. Jeder der Zugriff auf die URL erhält, kann diese herunterladen. Beachten Sie deshalb immer die Informationsklassifizierung ihres Unternehmens.

Gruppenrichtlinien #

Voraussetzungen: Für die Nutzung dieses Moduls ist auf dem MAT Applikationsserver über den Server Manager die Server Rolle (Feature) “Gruppenrichtlinienverwaltung” installiert sein.

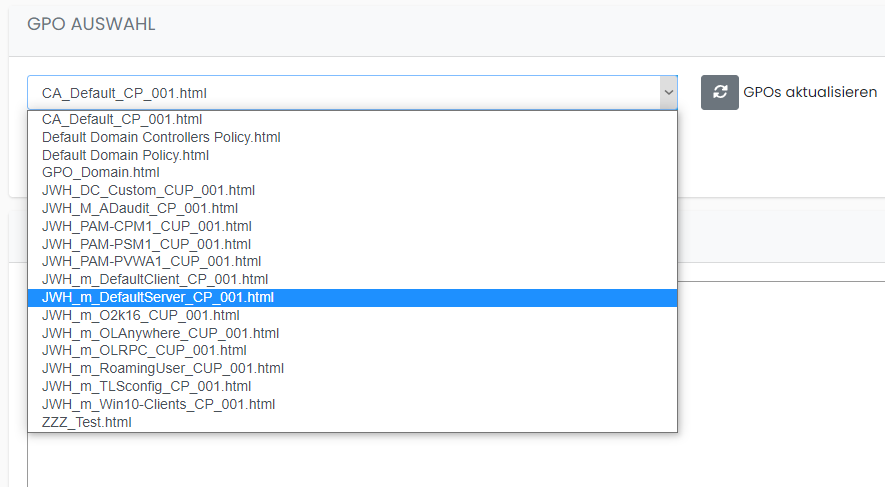

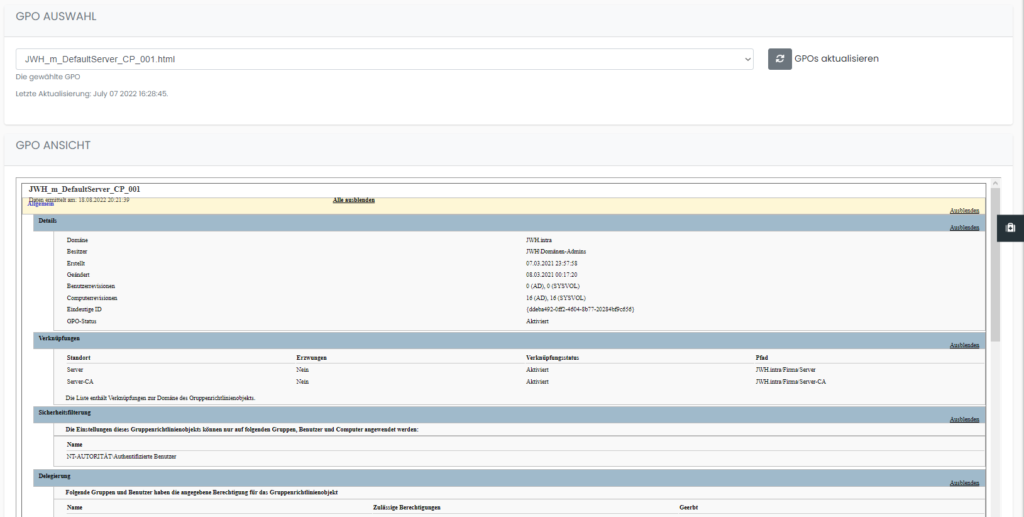

Das Gruppenrichtlinien Modul ermöglicht einen schnellen Einblick in die Gruppenrichtlinienobjekte der jeweiligen Domain. Mit Klicken auf „GPOs aktualisieren“ werden – sofern noch nicht davor geschehen – die aktuellen Gruppenrichtlinien vom LDAP-Verzeichnisdienst heruntergeladen und nach einer Seitenaktualisierung des Browser in der Drop-Down Liste zur Auswahl angezeigt.

Mit der Auswahl der gewünschten GPO wird diese im Anzeigefenster geladen und angezeigt.

Tipp: Aktualisieren Sie vor Einsicht in GPOs die bestehenden Richtlinien. Somit wird sichergestellt, dass keine veralteten GPOs verwendet werden.

Rollen Management #

Das Rollen Management bietet die Möglichkeit wiederkehrende Berechtigungen über Rollen an entsprechende Anwender zu vergeben und bei Bedarf wieder zu entziehen.

Übersicht #

In der Registerkarte Übersicht werden sämtlich angelegte Rollen aufgelistet. Dabei werden folgende Informationen angezeigt:

- Fortlaufende Nummer

- Rollenname

- Rollenbeschreibung

- Technologie

- Domain

- Anzahl enthaltener Rechte

- Privilegiert oder nicht privilegiert

- Aktion (Löschen)

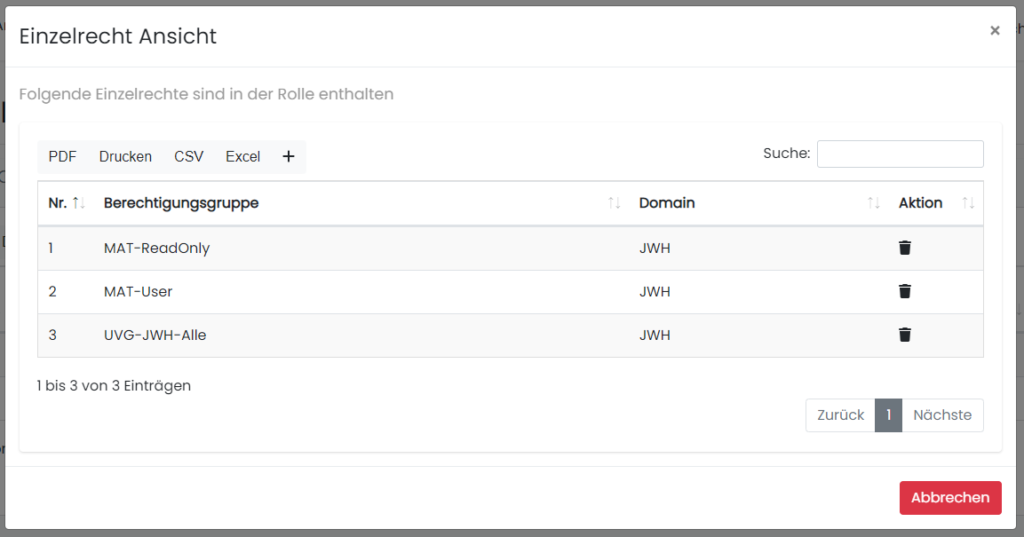

Durch das Klicken der Zahl bei „Anzahl Rechte“ erscheint der Inhalt der Rolle. Eine Eingabemaske erscheint.

Durch das Klicken auf das Mülleimer-Icon kann das Einzelrecht aus der Rolle genommen werden. Mit Abbrechen wird das Fenster wieder geschlossen.

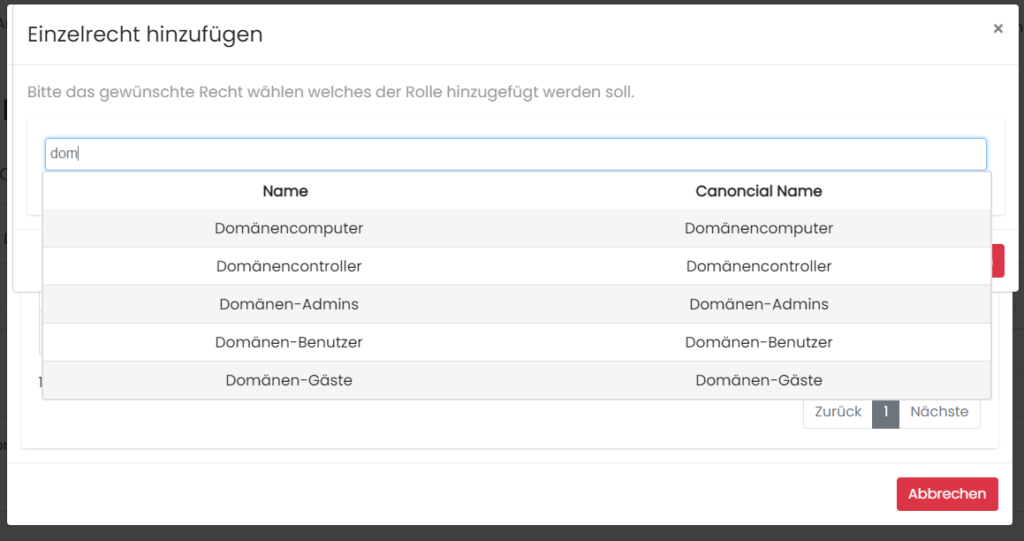

Durch das Klicken auf das Plus-Icon erscheint eine weitere Eingabemaske. In dieser können weitere Rechte der gewählten Rolle hinzugefügt werden. Durch die Eingabe des Gruppennamens erscheinen die im Verzeichnisdienst gefundenen Gruppen und stehen zur Auswahl bereit.

Durch die Wahl der Gruppe und dem anschließenden Klick auf „Speichern“ wird die Gruppe der Rolle hinzugefügt. Die nachträgliche Ergänzung oder Löschung eines Einzelrechts wirkt sich umgehend auf die vergebene Rolle aus. Wird nachträglich ein Einzelrecht hinzugefügt, fügt MAT automatisiert sämtliche Rolleninhaber der neuen Gruppe hinzu. Umgekehrt gilt das auch für das Entfernen einer Gruppe.

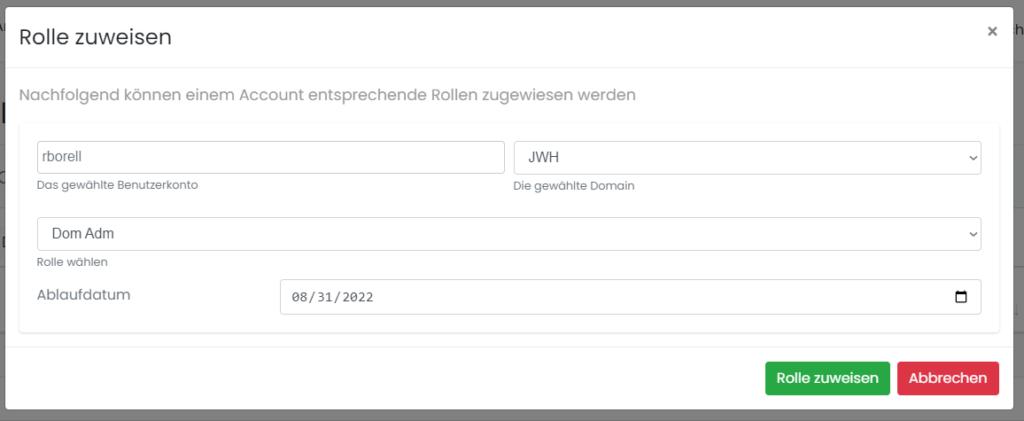

Hier ist die zu vergebende Rolle und das Benutzerkonto auszuwählen. Zusätzlich besteht die Möglichkeit ein Ablaufdatum mitzugeben, nach welchem die Rolle automatisch entzogen wird.

Durch Klicken von Rolle zuweisen wird dem Benutzer die Rolle zugewiesen und die Berechtigungen werden im Hintergrund umgesetzt. Ist der Mail-Service eingerichtet, so erhält der Rolleninhaber ein E-Mail über die Vergabe der Rolle. Diese beinhaltet die Information der vergebenen Rolle als auch das gesetzte Ablaufdatum. Ist keine Ablaufdatum gesetzt, so wird dies automatisch auf 9999-01-01 gesetzt.

Hinweis: Mit der Verwendung des Rollen Managements, sollte die nachträgliche Umbenennung von Gruppennamen restriktiv gehandhabt werden, da diese möglicherweise fehlerhaft in den Rollen enthalten sein können und eine Vergabe damit nicht vollständig umgesetzt wird.

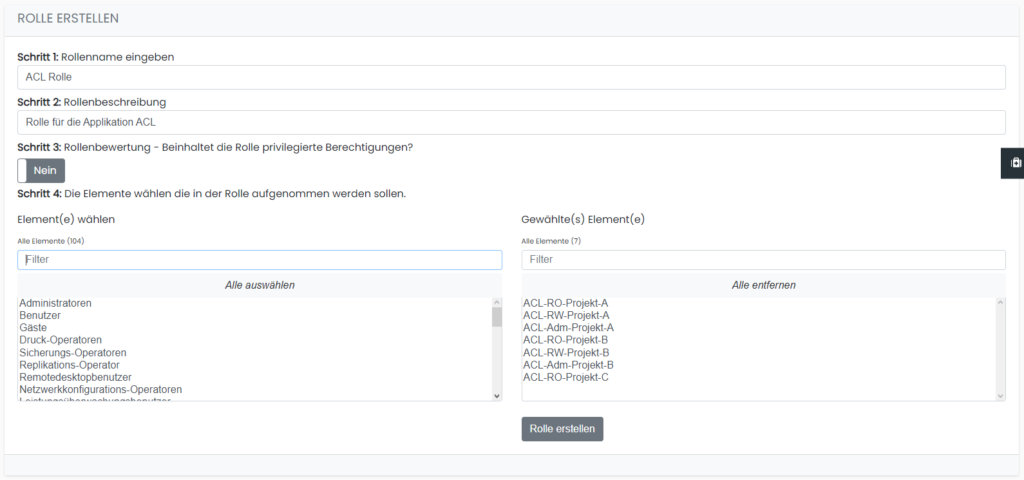

Rollenmodellierung #

Für die Rollenentwicklung kann die Registerkarte Rollenmodellierung verwendet werden. Hierbei werden durch eine Eingabemaske die relevanten Informationen erhoben. Hierzu zählen:

- der Rollenname

- die Rollenbeschreibung

- die Kritikalitätseinschätzung (privilegiert oder nicht privilegiert)

- und der Rolleninhalt

Steht der Regelschieber auf „Ja“ so wird die Rolle als privilegiert markiert. Steht dieser auf „Nein“, so handelt es sich um eine nicht privilegierte Rolle.

Sicherheitsempfehlung: Gerade bei der Zusammenstellung und Klassifizierung der Rollen müssen stets die Nutzungsmöglichkeiten der Einzelberechtigungen betrachtet werden. Die Vergabe von hoch berechtigten Berechtigungen (bspw. Domain Administrator Rechte) sind äußerst restriktiv zu handhaben.

Im entsprechenden Auswahlfeld werden sämtliche im gewählten LDAP Verzeichnis aufgeführten Gruppen aufgelistet.

Durch das Klicken einer Gruppe wird diese in die zukünftige Rolle aufgenommen. Elemente auf der rechten Seite des Auswahlfelds werden in die Rolle aufgenommen.

Für eine schnellere Suche der Gruppen kann im Filterfeld der Gruppenname eingegeben werden und danach gesucht werden. Mit Klicken von „Alle auswählen“ werden alle in der Liste sichtbaren Elemente hinzugefügt. Mit dem Feld „Alle entfernen“ werden alle bisher gewählten Elemente entfernt.

Sind alle gewünschten Elemente in der rechten Spalte, als auch alle Informationen eingegeben, kann die Rolle durch Klicken von „Rolle erstellen“ angelegt werden. Somit steht die Rolle zur Vergabe in der Registerkarte „Übersicht“ zur Verfügung.

Tipp: Als Arbeitserleichterung können Sie eine Basis-Rolle bauen, welche die notwendigen Berechtigungen beinhaltet, die jeder Anwender benötigt. Diese können Sie vergeben und binnen kürzester Zeit ist ein Anwender im Unternehmen arbeitsfähig.

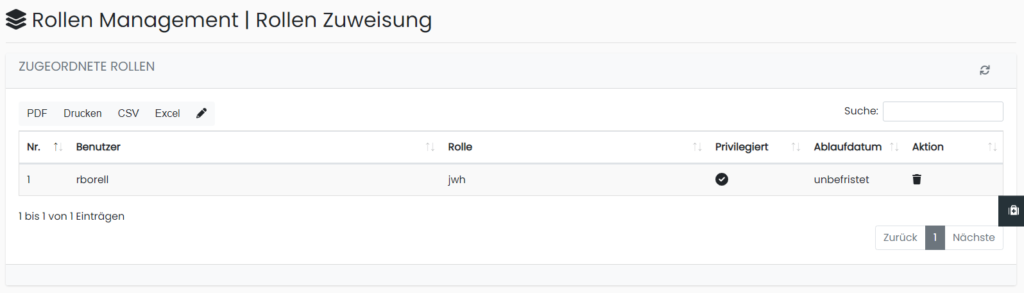

Zuweisungen #

Die Registerkarte Zuweisungen gibt eine Übersicht der vergebenen Rollen an die entsprechenden Benutzerkonten. Hierbei werden folgende Informationen angezeigt:

- der Benutzer

- die vergebene Rolle

- die Kritikalität der Rolle

- und das Ablaufdatum

- Aktion (Löschen)

Ist kein Ablaufdatum gesetzt worden, so steht hier unbefristet dran.

Mit Klicken auf die Rollen können ebenfalls die Rolleninhalte (Einzelrechte) eingesehen werden. Durch die Verwendung des Mülleimer-Icons wird die Rolle dem gewünschten Benutzer entzogen. Hierbei beginnt im Hintergrund die automatische Deprovisionierung der hinterlegten Einzelrechte.

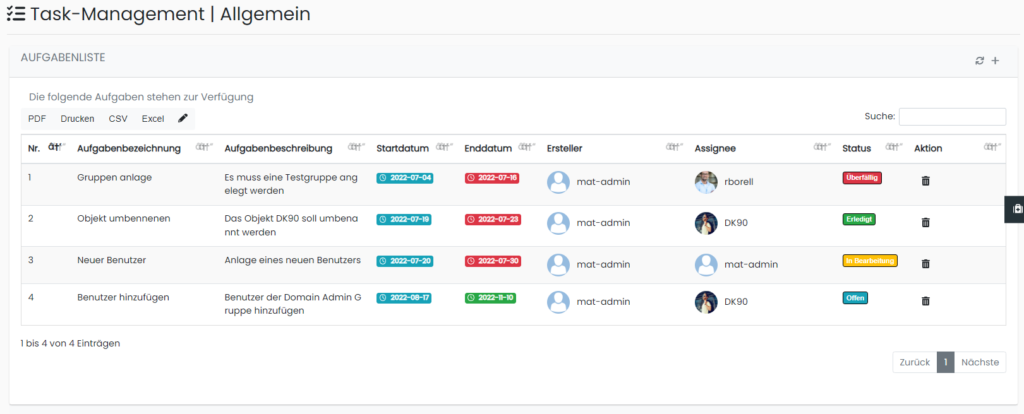

Aufgaben Management #

Das Aufgaben Management ist ein erster Schritt in Richtung IT-Management. Es hilft dabei Aufgaben den entsprechenden Mitarbeitern zuzuweisen und den Fortschritt zu dokumentieren.

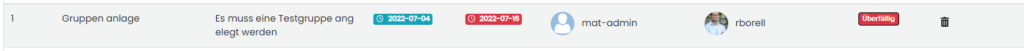

Dabei werden folgende Informationen angezeigt:

- Aufgabenbezeichnung

- Aufgabenbeschreibung

- Startdatum

- Enddatum

- Ersteller

- Assignee (Bearbeiter)

- Status

- Aktion

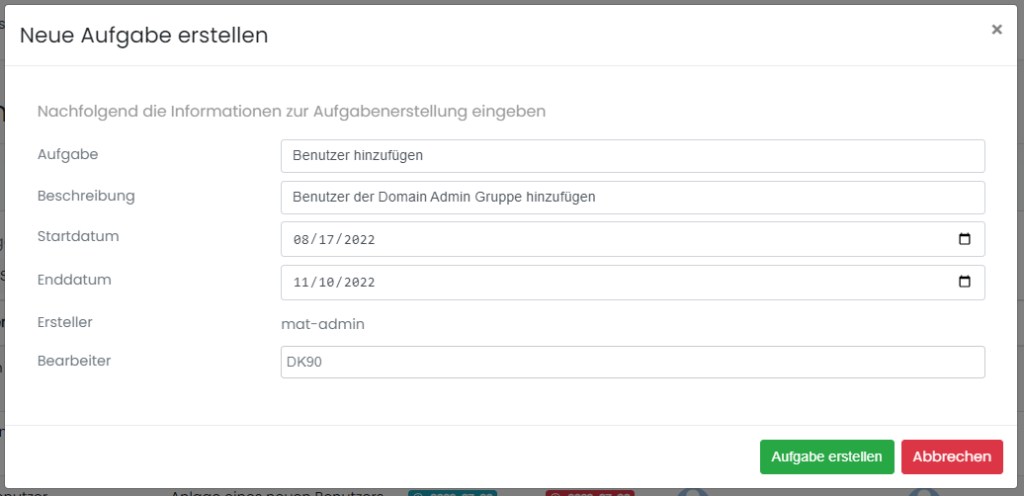

Mit dem Plus-Icon kann eine neue Aufgabe hinzugefügt werden.

Dabei ist die Aufgabenbezeichnung, eine Beschreibung der Aufgabe, das Start und Enddatum als auch der Bearbeiter zu wählen. Mit Klick in Bearbeiter, wird das LDAP-Verzeichnis nach Benutzerobjekte durchsucht. Es kann zudem auch sein eigenes Benutzerobjekt gewählt werden. Mit Klick auf Aufgabe erstellen wird der Eintrag bestätigt. Dieser ist nun in der Aufgaben-Tabelle zu finden.

Ist der Mail-Service eingerichtet, so wird zusätzlich eine E-Mail (sofern im Verzeichnisdienst hinterlegt) an den Bearbeiter gesandt.

Das Startdatum hat immer die Farbe Türkis. Ist die Aufgabe noch im Bearbeitungszeitraum so ist das Datum grün eingefärbt. Hat eine Aufgabe das Enddatum überschritten, so wird das Enddatum rot eingefärbt.

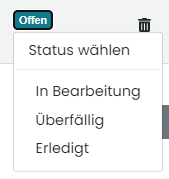

Für eine bessere Strukturierung und Tracking der Aufgaben können diese verschiedene Status einnehmen. Hierzu kann zwischen folgenden Status gewählt werden:

- Offen

- In Bearbeitung

- Überfällig

- Erledigt

Nach der Erstellung einer Aufgabe ist der Status automatisch auf „Offen“ gesetzt.

Wird der Status angepasst, so erhält der Ersteller der Aufgabe eine E-Mail (sofern der Mail-Service eingerichtet wurde) über die Statusänderung.

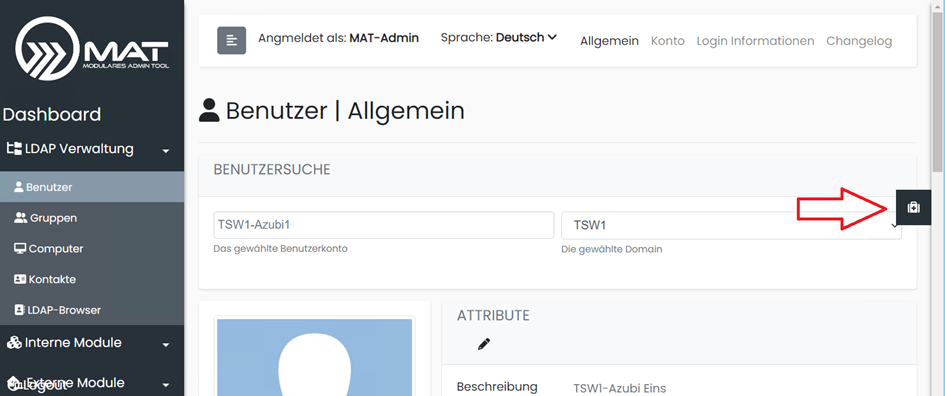

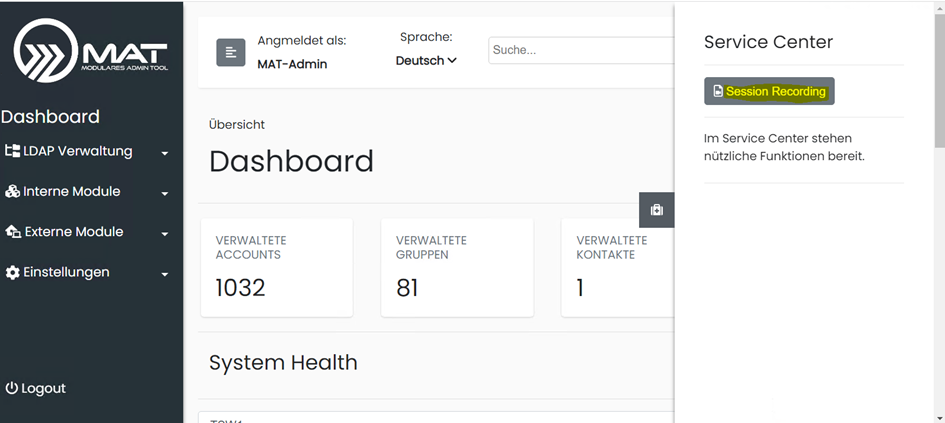

Session Monitoring #

Es gibt Situationen, da wäre es hilfreich, wenn man seine Tätigkeit am Computer recht einfach, bspw. durch ein kleines Video dokumentieren könnte. Hierfür haben wir das Session Recording in unsere Software integriert. So können kritische Konfigurationen festgehalten oder ein kleines Schulungs-Video erstellt werden.

Am rechten Bildschirmrand ist ein kleines Kamera Icon, wird dieses angeklickt klappt die Steuerung des Session Recordings auf.

Mit einem Klick auf den Button Session Recording startet die Aufnahme.

Im Anschluss daran wird dann die zu überwachenden Schritte im MAT in einer Video Datei aufgenommen.